WatchGuard Erstellen und Import eines Sicherheitszertifikat

Verwenden Sie Zertifikate für den WatchGuard https Proxy

Benötigen Sie Schutz für mehrere Subdomains und schützen alle Ihre Subdomains

mit nur einem Wildcard SSL-Zertifikat.

Dazu muss

die WatchGuard Firebox Firewall mit einem von

einer Zertifizierungsstelle signierten Zertifikat, verschlüsseln. Diesem kann

dann jeder Netzwerk-Benutzer vertrauen.

Standardmäßig verschlüsselt die Firebox Firewall den Inhalt mit einem automatisch

generierten, selbst signierten Zertifikat. Benutzer ohne eine Kopie dieses

Zertifikats auf dem Rechner sehen eine Zertifikat-Warnung, wenn sie auf eine

sichere Website mit https verbinden. Wenn die Remote-Web-Seite ein abgelaufenes

Zertifikat nutzt oder wenn das Zertifikat von einer CA (Certificate Authority)

signiert ist, welches die Firebox Firewall nicht erkennt, so signiert die

Firebox Firewall den Inhalt als "https Proxy: Unrecognized Certificate" oder

als "Invalid Certificate".

Wildcard-Zertifikate schützen beliebig viele Subdomains einer Domain (z.B. ftp.MeineDomain.de, mail.MeineDomain.de, www.MeineDomain.de).

Da Sie statt vieler einzelner Zertifikate nur ein einzelnes Wildcard-Zertifikat benötigen, ist das Wildcard-Zertifikat

für viele Organisationen eine kosteneffektive und effiziente Lösung. Für Wildcard-Zertifikate geben Sie bitte Ihren

Allgemeinen Namen (CN) nach dem Schema *.MeineDomain.de an, dies schützt z.B. mail.MeineDomain.de, www.MeineDomain.de und

www2.MeineDomain.de. Aber Achtung: Es schützt nicht MeineDomain.de, www.de.MeineDomain.de und www.us.MeineDomain.de. Um auch

MeineDomain.de zu

schützen müssen Sie normalerweise ein gesondertes einfaches Zertifikat erwerben, für www.de.domain.de und www.us.domain.de können

Sie nur Wildcards für *.de.domain.de und *.us.domain.de erwerben. Mehrstufige Wildcard-Zertifikate *.*.domain.de

werden zwar von den meisten Servern und Browsern unterstützt, jedoch nicht vom Internet Explorer und daher

auch von keiner Zertifizierungsstelle angeboten.

Bitte beachten Sie, dass Sie auch bei einem Wildcard-Zertifikat für jede autonome SSL-Site in der Regel

eine eigene IP-Adresse benötigen, wobei neuere Apache- und IIS-Versionen abweichend vom SSL-Standard inzwischen auch

ein IP-Sharing erlauben, sofern die SSL-Sites das gleiche Zertifikat verwenden.

Ein Wildcard-Zertifikat auf der WatchGuard Firebox installieren

Wenn man versucht, ein SSL-Zertifikat von einer öffentlichen

Zertifizierungsstelle auf ein Gerät zu importieren, ist das erfahrungsgemäß

nicht immer einfach. Und die WatchGuard Firebox bildet hier keine Ausnahme.

Diese Anleitung zeigt, wie man ein Zertifikat von einem IIS-Server in eine WatchGuard

Firebox exportiert.

Man verwendet häufig mehrere Host-Namen oder Subdomains in der gleichen Domain

durch die WatchGuard Firebox und ruft dann verschiedenen Seiten in der Domain mit Host-Namen auf.

Daher benötigt man Wildcard Zertifikate, wie *.MeineDomain.de, um den Verkehr mit den

verschiedenen Host-Namen in der Domain zu sichern. Die Zertifikate werden als Wildcard Lizenzen gekauft, so dass sie auf

mehreren Servern verwendet werden. in der Basisdomain und den Subdomains eingesetzt werden können.

Wir zeigen Ihnen, wie man eine ganze Zertifikatskette von einem

IIS-Server exportiert, zusammenfasst, und in eine WatchGuard Firebox importiert.

1. Öffnen Sie ein Eingabeaufforderungsfenster.

2. Geben Sie "mmc" ein, und drücken Sie die Eingabetaste. Beachten Sie, dass Sie in der Administratorrolle sein müssen, um Zertifikate im lokalen Computerspeicher anzuzeigen.

3. Klicken Sie im Menü Datei auf "Snap-In hinzufügen/entfernen".

4. Klicken Sie auf "Zertifikate" und Hinzufügen.

5. Wählen Sie im Dialogfeld Zertifikate des Snap-Ins "Computerkonto" aus, und klicken Sie auf Weiter.

6. Klicken Sie im Dialogfeld Computer auswählen auf "Fertig stellen".

7. Wählen Sie im Dialogfeld Eigenständiges Snap-In hinzufügen "Schließen" aus.

8. Klicken Sie im Dialogfeld "Snap-In hinzufügen bzw. entfernen" auf OK.

9. Klicken Sie im Fenster Konsolenstamm auf "Zertifikate (Lokaler Computer)", um die Zertifikatspeicher für den Computer anzuzeigen.

10. Klicken Sie auf den Ordner "Persönlich", um ihn zu erweitern.

11. Klicken Sie auf den Ordner "Zertifikate", um ihn zu erweitern.

12. Doppelklicken Sie auf das Zertifikat und öffnen Sie den kompletten Zertifizierungspfad

Erstellen Sie hiervon einen Screenshot oder merken Sie sich Ihren Zertifizierungspfad.

Sie müssen jedes Zertifikat im Zertifizierungspfad der Riehe nach in Ihre Firewall importieren.

Die Zertifikate werden dabei vom ENDE des Zertifizierungspfades in hierarchischer Ordnung importiert.

13.Klicken Sie auf OK, und kehren Sie zurück auf "Zertifikate (Lokaler

Computer) \ Persönlich \ Zertifikate"

Nun exportieren und speichern Sie die öffentlichen und privaten Zertifikate:

14. Rechtsklicken Sie das SSL-Zertifikat und wählen Sie "Alle Aufgaben -> Export"

15.Klicken Sie auf "Weiter"

16. Überprüfen Sie das Optionsfeld mit dem Titel "alle Zertifikate im

Zertifizierungspfad, wenn möglich"

17.Klicken Sie auf Weiter

18. Klicken Sie auf Weiter

19.Geben Sie einen Dateinamen ein

20. Speichern Sie Ihre Zertifikate

Nun wird die neu erstellte PFX-Datei in eine PEM-Datei konvertiert, welche die WatchGuard Firebox dann einlesen kann.

1. Öffnen Sie einen Webbrowser und gehen Sie zu https://www.sslshopper.com/ssl-converter.html

2. unter "Certificate File to convert", wählen Sie Ihre neue PFX-Datei

3. Stellen sie sicher, dass die Zertifikatsart auf PFX / PKSC # 12 eingestellt ist

4. Achten Sie darauf, der konvertierte Typ auf Standard-PEM eingestellt ist

5. Geben Sie das Passwort ein, das Sie verwendet haben, als Sie Ihren Schlüssel exportiert haben

6. Klicken Sie auf "Convert Certificate" und speichern Sie die Datei.

Sie können jedoch auch OPENssl verwenden um die Datei zu konvertieren.

Sie haben nun eine Textdatei, die Sie öffnen können, um dien einzelnen Zertifikate zu kopieren und dann in die Firebox einfügen.

7.

Öffnen Sie die neu erstellte PEM-Datei. Das sollte dann etwa wie diese aussehen.

Zusammen mit dem privaten und öffentlichen Schlüssel, werden eine Anzahl von

Zertifikaten, enthalten sein:

—–BEGIN RSA PRIVATE KEY—–

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

—–END RSA PRIVATE KEY—–

Bag Attributes

localKeyID: 01 00 00 00

friendlyName: *.domain.com

subject=/OU=Domain Control Validated/OU=IssuerSSL

Wildcard/CN=*.domain.com

issuer=/C=US/ST=New Jersey/L=Jersey City/O=IssuerSSL CA/CN=IssuerSSL

CA

—–BEGIN CERTIFICATE—–

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

—–END CERTIFICATE—–

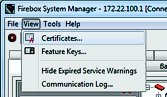

8. Öffnen Sie den Firebox System Manager Ihrer Firebox aus.

9. Wählen Sie "View -> Certificates..."

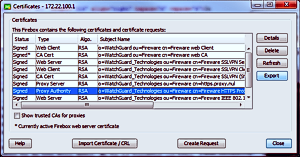

10. Klicken Sie auf "Import Certificate / CRL"

11. Wählen Sie "IPSEC, Web Server, Other"

12. Fügen Sie zuerst den privaten Schlüssel und dann den öffentlichen Schlüssel in das Fenster ein.

Sie müssen beide Schlüssel in das gleiche Fenster einfügen. "Load from File" funktioniert nicht für diese Art von Datei. Sie müssen manuell mit

"Paste" einfügen.

13. Klicken Sie auf "Import Certificate"

Wenn alles gut gegangen ist, sehen Sie eine Erfolgsbenachrichtigung. Ihre Zertifikate werden nun importiert.

Der abschließende Schritte verwendet den Policy Manager, um das neu importierte Zertifikat als Webserverzertifikate einzustellen und die Firebox neu zu starten

14. Öffnen Sie den Policy Manager.

15. Gehen Sie zu "Setup -> Authentication -> Web Server Certificate.".

16. Wählen Sie "Third party certificate". Aus dem Pull-down-Menü wählen Sie nun Ihr neu importiertes Zertifikat.

17. Starten Sie die WatchGuard Firebox neu.

Das sollte es gewesen sein. Ihre Firebox müsste jetzt mit einem öffentlich unterzeichneten und gültigen Zertifikat antworten.

Um das Zertifikat zu testen, gehen Sie zu https://MeineFirewall.MeineDomain.de/sslvpn.html. Überprüfen Sie, ob das Zertifikat korrekt ist.

Exportieren des https-Proxy Zertifikats

Dieser Vorgang exportiert ein https-Proxy Zertifikat von Ihrer WatchGuard

Firebox-Firewall

im PEM-Format.

-

Öffnen

Sie den WatchGuard System Manager und verbinden Sie mit Ihrer Firebox-Firewall Öffnen

Sie den WatchGuard System Manager und verbinden Sie mit Ihrer Firebox-Firewall

- Öffnen Sie den Firebox System Manager

- Wählen Sie View > Certificates.

- Wählen Sie das "https Proxy Authority" CA-Zertifikat aus der Liste und

klicken Sie auf Export.

- Geben einen Namen ein (Standard: selfsignedCA.pem) und wählen Sie

einen

für alle Benutzer zugänglichen Speicherort um das Zertifikat zu speichern. einen

für alle Benutzer zugänglichen Speicherort um das Zertifikat zu speichern.

- Kopieren Sie das gespeicherte Zertifikat bei Bedarf auf die

Client-Rechner

Importieren von Zertifikaten auf Client-Geräte

Um Zertifikate, die Sie auf der Firebox-Firewall installiert haben, mit

Client-Geräten zu verwenden, müssen Sie die Zertifikate mit FSM exportieren und

dann die Zertifikate auf jedem Client importieren.

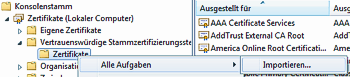

Windows 7 Zertifikat installieren

Sie müssen als Administrator angemeldet sein, um diese Schritte ausführen zu

können. Sie können das Firebox https-Proxy-Zertifikat importieren, um es auf dem

eigenen Computer verwenden zu können. Durch das Importieren wird das Zertifikat

im richtigen Zertifikatordner platziert.

- Öffnen Sie die Zertifikatverwaltung, indem Sie auf die Schaltfläche

"Start" klicken, certmgr.msc in das Feld Suche eingeben und dann die

EINGABETASTE drücken. Wenn Sie aufgefordert werden, ein

Administratorkennwort oder eine Bestätigung einzugeben, geben Sie das

Kennwort bzw. die Bestätigung ein.

-

Erweitern

Sie auf den Ordner "Vertrauenswürdige Stammzertifizierungsstellen", und

klicken Sie mit der rechten Maustaste auf "Zertifikate" klicken Sie auf

"Alle Aufgaben"->"Importieren. Erweitern

Sie auf den Ordner "Vertrauenswürdige Stammzertifizierungsstellen", und

klicken Sie mit der rechten Maustaste auf "Zertifikate" klicken Sie auf

"Alle Aufgaben"->"Importieren.

- Klicken Sie auf Weiter, und "Durchsuchen". Wenn Sie im

Zertifikatimport-Assistenten auf "Durchsuchen" klicken, werden standardmäßig

nur X.509-Zertifikate angezeigt. Möchten Sie einen anderen Zertifikattyp

importieren, müssen Sie diesen im Dialogfeld "Öffnen" auswählen. Wählen Sie

hier aus Ihrem öffentlichen Ordner das selfsignedCA.pem Zertifikat.

Android Zertifikate installieren

So installieren Sie ein das Zertifikat aus dem internen Speicher Ihres

Android Gerätes:

-

Kopieren

Sie das selfsignedCA.pem Zertifikat von Ihrem Computer in das

Stammverzeichnis des internen Speichers Ihres Android-Gerätes, also nicht in

ein Unterverzeichnis. Kopieren

Sie das selfsignedCA.pem Zertifikat von Ihrem Computer in das

Stammverzeichnis des internen Speichers Ihres Android-Gerätes, also nicht in

ein Unterverzeichnis.

- Benennen Sie das Zertifikat von selfsignedCA.PEM nach selfsignedCA.CRT

um.

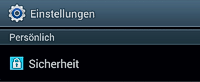

- Tippen Sie auf dem Startbildschirm oder dem Menü-Bildschirm auf das

Symbol "Einstellungen" ..

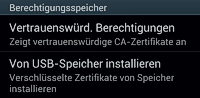

- Wechseln Sie zu Persönlich > Sicherheit > Berechtigungsspeicher > Von

USB-Speicher installieren.

-

Es

werden jetzt ausschließlich noch nicht installierte Zertifikate angezeigt.

Berühren Sie den Dateinamen des zu installierenden selfsignedCA.CRT-Zertifikats. Es

werden jetzt ausschließlich noch nicht installierte Zertifikate angezeigt.

Berühren Sie den Dateinamen des zu installierenden selfsignedCA.CRT-Zertifikats.

- Geben Sie nach Aufforderung das Passwort des Berechtigungsspeichers ein

und berühren Sie OK.

- Geben Sie einen Namen für das Zertifikat ein und berühren Sie OK.

-

Falls

Sie noch kein Muster, keine PIN oder kein Passwort für Ihr Gerät festgelegt

haben, werden Sie jetzt dazu aufgefordert. Möglicherweise hat Ihr

Systemadministrator vorab festgelegt, welche Art von Sperre zu verwenden

ist. Falls

Sie noch kein Muster, keine PIN oder kein Passwort für Ihr Gerät festgelegt

haben, werden Sie jetzt dazu aufgefordert. Möglicherweise hat Ihr

Systemadministrator vorab festgelegt, welche Art von Sperre zu verwenden

ist.

GepaNet GmbH ist WatchGuard Gold Partner

GepaNet GmbH

ist einer von 19 WatchGuard Gold Partnern in ganz Deutschland. Die WatchGuard

Gold Partnerschaft ist die höchste Qualifizierungsstufe, die ein

WatchGuard Authorized Reseller bei WatchGuard erreichen kann. Wir konfigurieren und

implementieren täglich WatchGuard-Produkte (und eine Vielzahl anderer Firewalls

unterschiedlicher Hersteller) bei unseren mittelständischen und

großen, internationalen Kunden. Deshalb können wir ein sehr breites Spektrum an

Firewall-Know-how vorweisen. Bestätigte Referenzen aus einer Vielzahl erfolgreicher

Firewall- und VPN-Projekte aller Größen nennen wir Ihnen gerne auf Anfrage.

Werden auch Sie ein zufriedener WatchGuard-Kunde bei GepaNet GmbH und gewinnen Sie

das gutes Gefühl mit Ihrer IT-Sicherheit zurück. GepaNet GmbH

ist einer von 19 WatchGuard Gold Partnern in ganz Deutschland. Die WatchGuard

Gold Partnerschaft ist die höchste Qualifizierungsstufe, die ein

WatchGuard Authorized Reseller bei WatchGuard erreichen kann. Wir konfigurieren und

implementieren täglich WatchGuard-Produkte (und eine Vielzahl anderer Firewalls

unterschiedlicher Hersteller) bei unseren mittelständischen und

großen, internationalen Kunden. Deshalb können wir ein sehr breites Spektrum an

Firewall-Know-how vorweisen. Bestätigte Referenzen aus einer Vielzahl erfolgreicher

Firewall- und VPN-Projekte aller Größen nennen wir Ihnen gerne auf Anfrage.

Werden auch Sie ein zufriedener WatchGuard-Kunde bei GepaNet GmbH und gewinnen Sie

das gutes Gefühl mit Ihrer IT-Sicherheit zurück.

Mit unserem umfangreichen Schulungs-Angebot zum Thema „IT-Sicherheit“ bereiten

wir IT-Profis auf mögliche Gefahren und Angriffe im Web vor und bieten

zahlreiche bewährte Lösungsmodelle an. Die Kurse fangen mit der

Grundkonfiguration der WatchGuard Firewalls und der Fireware an und führen

bis ins Detail mit erweiterten Funktionen wie Multi-WAN, VLAN, FireCluster,

AD-Authentifizierung, Managementserver und VPN. Die Kurse bestehen aus

Theorie-Teilen gemischt mit „Hands-On“ Elementen die das vermittelte Wissen

in der Pracis vertiefen. Alle WatchGuard Schulungen und Workshops, führten wir auch ganz

individuell, mit von Ihnen vorgegebenen Zielen, in Ihren eigenen Räumen durch.

Wir stellen dazu nach Absprache auch WatchGuard Firebox Produkte für

Hands-On-Training und die erforderliche Präsentationstechnik zur Verfügung. Im

Rahmen der Workshops kann individuell auf Ihre bestehende oder geplante

Netzwerk-Infrastruktur eingegangen werden. Viele Kunden haben bereits eine ein-

bis dreitägige Individual-Schulung gebucht, bei der dann die neu gekaufte

WatchGuard Firebox Infrastruktur für den Produktivbetrieb vorbereitet und in Betrieb

genommen wurde. (Natürlich auch für WatchGuard Geräte, die nicht bei uns gekauft

wurden.)

|

WatchGuard Firewall |

|

Beschreibung |

WatchGuard Firebox T20 -W

WatchGuard Firebox T40 -W |

|

WatchGuard Firebox T20 5 Benutzer 154 Mbps UTM

WatchGuard Firebox T40 20 Benutzer

300 Mbps UTMDie -W Modelle unterstützen Wireless 802.11

a/b/g/n |

|

WatchGuard Firebox T80 |

|

WatchGuard Firebox T80 50 Benutzer 631 Gbps UTM

optionaler SFP+ Moduleinschub für 10GbE |

WatchGuard Firebox M270

WatchGuard Firebox M370

WatchGuard Firebox M470

WatchGuard Firebox M570

WatchGuard Firebox M670 |

|

WatchGuard Firebox M270 70 Benutzer 1,6 Gbps

UTM

WatchGuard Firebox M370 200 Benutzer 2,6 Gbps UTM

WatchGuard Firebox M470 400 Benutzer 3,1 Gbps UTM

WatchGuard Firebox M570 750 Benutzer 4,4 Gbps UTM

WatchGuard Firebox M670 1000 Benutzer 5,4 Gbps UTM |

WatchGuard Firebox M290

WatchGuard Firebox M390

WatchGuard Firebox M590

WatchGuard Firebox M690

|

|

WatchGuard Firebox M290 75 Benutzer

1,1 Gbps

UTM

WatchGuard Firebox M390 250 Benutzer 2,4 Gbps UTM

WatchGuard Firebox M590 500 Benutzer 3,3 Gbps UTM

WatchGuard Firebox M690 850 Benutzer 4,6 Gbps UTM |

WatchGuard Firebox M4800

WatchGuard Firebox M5800 |

|

WatchGuard Firebox M4800 2500 Benutzer

50Gbps FW

WatchGuard Firebox M5600 10000 Benutzer

60 Gbps FW |

WatchGuard FireboxV

WatchGuard Firebox Cloud |

|

WatchGuard FireboxV virtuelle Firewall für VMware,

MS Hyper-V oder KVM Hypervisor.

WatchGuard Firebox Cloud für Ihre AWS und Azure Cloud. |

|

WatchGuard WiFi 5 APs

WatchGuard AP1255

WatchGuard AP225W

WatchGuard AP325

WatchGuard AP420

|

|

Unter WSM zentral administrierbare WatchGuard WLAN Access Points mit hoher

Firewall-Sicherheit.

WatchGuard AP125, AP225W, AP325, AP420: die sichersten 802.11ac Wave2 AccessPoints. |

WatchGuard WiFi 6 APs

WatchGuard AP130

WatchGuard AP330

WatchGuard AP430CR

|

|

Unter WatchGuard Cloud zentral administrierbare WatchGuard WLAN Access Points mit hoher

Firewall-Sicherheit.

WatchGuard AP130, AP330, AP430CR: die schnellsten und sichersten WiFi 6 AccessPoints. |

WatchGuard Promo

Trade-Up Programm

Trade-In Programm |

|

Sie möchten ein größeres Modell? Oder einen anderen Hersteller

wie Fortinet, Sophos, Sonicwall,... ablösen und

mit WatchGuard Trade-In zur supergünstigen Firewall? |

|

GepaNet WatchGuard Dienstleistungen |

WatchGuard

Schulung

WatchGuard Training |

|

Training, Schulung, Einrichtungs-Workshops,

Zertifizierungs-Kurse mit zugelassenen WatchGuard Trainern. WatchGuard

Certified Training Partner (WCTP) |

|

WatchGuard Support |

|

Sicherheitsberatung, Inbetriebnahme, Regeländerungen

und

Problembehebung durch ausgebildete, technische WatchGuard-Supporter |

Managed Security Service

MSSP |

|

Zentrale

Verwaltung durch GepaNet MSSP. Administration, Regeländerungen, Pflege der VPN Struktur, Installation von Security Hotfixes, Update Service, Logging,

Log-Auswertung,

Reporterstellung, Backup, Restore, Hardwareservice, usw. |

|

WatchGuard Subscription Services |

|

WatchGuard FireCluster |

|

Hochverfügbarkeit durch zweite

Cluster-Firewall mit HA-Promo. |

|

WatchGuard Lizenzen |

|

WatchGuard Subscription Services;

Standard Support, Basic Security Suite, Total Security Suite und

Software-Updates. |

|

WatchGuard APT Blocker |

|

WatchGuard APT: Abwehr von Advanced Persistent Threats und

unbekannter Malware. |

|

WatchGuard Mobile Security |

|

Mobile Security: Schutz für Android und iOS. |

|

WatchGuard Dimension |

|

WatchGuard Dimension: Visualisierung und optionale Verwaltung über

Dimension Command. |

|

WatchGuard TDR |

|

TDR: Bedrohungsanalyse und Abwehrkorrelation

zwischen Firewall und Endpoints. |

|

WatchGuard DNSwatch |

|

DNSWatch verringert

Infektionen durch Schadsoftware, indem bösartige DNS-Anforderungen

blockiert werden. |

|

WatchGuard AccessPortal |

|

Zentraler Zugangspunkt für gehostete

Anwendungen und sicherer, clientloser Zugriff auf interne Ressourcen. |

|

WatchGuard IntelligentAV |

|

Signaturlose Anti-Malware mit künstlicher

Intelligenz zur automatischen Erkennung von Zero-Day-Schadsoftware. |

|

WatchGuard AuthPoint |

|

Multifaktor Authentifizierung: Push, OTP

oder QR-Code. |

WatchGuard System

Manager (WSM) |

|

Zentrale

Firewall-Verwaltung. Die Konfiguration und VPN Struktur wird

zentral, einfach verwaltet und verteilt. |

|

Panda Security |

|

100% Malware Erkennung und Beseitigung. |

|

WatchGuard Endpoint Security |

|

WatchGuard Endpoint Security: Schützt Sie

vor jedem endpoint Angriff von bekannter und unbekannter Malware. |

GepaNet GmbH >>

Services >>

Tipps und Tricks >>

WatchGuard https

Proxy

|