NAT für den öffentlichen Zugang zu Servern im privaten IP-Adressbereich im

internen Netzwerk

Sie möchten zwei E-Mail-Server mit privaten IP-Adressen über das optionale

Netzwerk Ihrer Firebox M oder Firebox T betreiben. Dazu müssen Sie

sicherstellen, dass diese Server Daten mit Rechnern außerhalb Ihres lokalen

Netzwerks auszutauschen, trotzdem sie private IP-Adressen haben. Dazu wird die

Network Address Translation (NAT) der WatchGuard Firewall verwendet, um die

Adressinformationen in den Datenpaketen zu ersetzen, um so das öffentliche mit

dem privaten Netz zu verbinden. Wir zeigen hier

zwei Konfigurationsmöglichkeiten, wie Sie NAT verwenden können, um öffentliche IP-Adressen einem Server hinter Ihrer XTM-Gerät zuzuweisen.

NAT zur Übersetzung öffentlicher in private IP-Adressen

Unsere Beispielkonfiguration gilt als Leitfaden. Zusätzliche

Konfigurationseinstellungen können notwendig, oder

besser für Ihre Netzwerkumgebung geeignet sein. Wenn Sie nicht sicher sind, dann

sprechen Sie mit uns. Unser Experten-Team arbeitet mit Ihnen zusammen die beste

Lösung aus.

Voraussetzungen:

- Firebox M oder Firebox T Firewall

mit mindestens Fireware OS v11.5

- Mail-Server

Zwei SMTP-Server, konfiguriert als öffentliche Mail-Server, jeweils mit

einer privaten IP-Adresse.

Wir empfehlen, öffentlich zugängliche Server, wie Web-Server, FTP-Server

oder E-Mail-Server nicht über das gleiche Netzwerk anzuschließen, wie

interne Nutzer oder andere nicht-öffentliche Netzwerk-Ressourcen. Da diese

Server öffentlich zugänglich sind, stellen sie eine mögliche

Sicherheitslücke zu Ihrem internen Netzwerk dar. Stattdessen verbinden sie

diese öffentlich zugänglichen Server in ein separaten Netzwerk und trennen

Sie diese über die Firewall-Regeln von Ihrem internen Netzwerk. In diesem

Beispiel werden die E-Mail Server am optionalen Netzwerk der Firebox Firewall

verbunden.

- Öffentliche IP-Adressen für die E-Mail-Server verwenden

Sie müssen über eine öffentlich routbare IP-Adresse Ihres Providers für jede

Server-Zuordnung verfügen. In unserem Beispiel verwenden wir zwei

IP-Adressen eines Test-Netzes. Bitte benutzen Sie die von Ihrem Provider

zugewiesenen IP Adressen. Es erleichtert die Konfiguration, wenn Sie jeweils

aufeinanderfolgende IP-Adressen verwenden, welche extern und intern den

gleichen Subnetz-Geräteteil haben wenn Sie mehrere Server übersetzen müssen.

- DNS MX-Eintrag

Für die per FQDN-Namen ansprechbaren Server müssen Sie DNS-Einträge erstellen,

welche den Namen auf die öffentlichen IP-Adressen ihrer Server auflösen. Für

Mail-Server erstellen Sie jeweils einen MX-Eintrag und einen entsprechenden A-Eintrag

(oder CNAME).

- Reverse DNS Eintrag

Einige Mailserver lehnen den Empfang von Mails ab, wenn beim Absender

Hostname, MTA-Name (MTA = SMTP Mailserver) und/oder der Reverse DNS Eintrag

nicht übereinstimmen. Hier beauftragen Sie den Provider Ihrer öffentlichen

IP-Adresse mit dem Eintrag einer Rückwärtsauflösung der IP Adresse.

Voraussetzung ist meist dazu die korrekte Vorwärtsauflösung. Reverse DNS

Einträge haben eine TTL von 24 Stunden. Daher liefern fremde

DNS-Server womöglich noch bis zum Ablauf der TTL die alten Einträge aus

deren Cache aus.

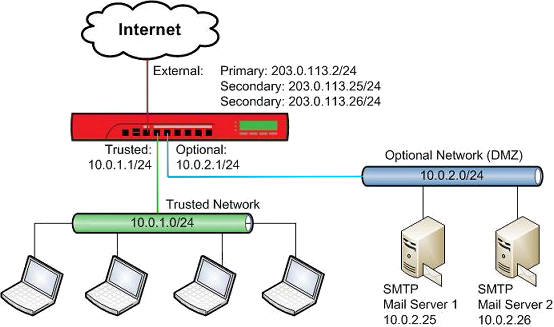

Anwendungsszenario

Im Beispiel sind die beiden SMTP-E-Mail-Server hinter der WatchGuard

Firebox-Firewall im optionalen Netzwerk und verfügen über private IP-Adressen.

Die WatchGuard Firebox Firewall und die SMTP E-Mail-Server haben folgende

IP-Adressen:

| Gerät / Schnittstelle |

IP Adresse |

| Firebox Firewall External interface: Primary |

203.0.113.2/24 |

| Firebox Firewall External interface: Secondary |

203.0.113.25/24 |

| Firebox Firewall External interface: Secondary |

203.0.113.26/24 |

| Firebox Firewall Trusted interface |

10.0.1.1/24 |

| Firebox Firewall Optional interface |

10.0.2.1/24 |

| E-Mail Server 1 im optionalen Netzwerk |

10.0.2.25 |

| E-Mail Server 2 im optionalen Netzwerk |

10.0.2.26 |

Das Ziel ist, den Datenverkehr zwischen dem öffentlichen Internet und den

E-Mail-Servern hinter der Firebox Firewall zu ermöglichen. Die IP-Adressen die wir

dazu für jeden Mail-Server übersetzen müssen, sind:

| E-Mail Server (SMTP) |

Öffentliche

(erreichbare) IP Adresse |

Private (tatsächliche)

IP Adresse |

| E-Mail Server 1 |

203.0.113.25 |

10.0.2.25 |

| E-Mail Server 2 |

203.0.113.26 |

10.0.2.26 |

Wir zeigen zwei verschiedene Arten von NAT-Konfigurationen, die verwendet

werden können, um die öffentlichen IP-Adressen der E-Mail-Server mit den

entsprechenden privaten IP-Adressen für eingehenden und ausgehenden Datenverkehr

zu übersetzen. Damit haben Sie zwei verschiedene Möglichkeiten von NAT, um das

gleiche Ergebnis zu erreichen.

- Statisches NAT für eingehenden Datenverkehr und Dynamisches NAT für

ausgehenden Datenverkehr

- 1-zu-1-NAT für ein- und ausgehenden Datenverkehr um das gleiche Ergebnis

mit weniger Schritten zu erreichen

NAT ermöglicht es der Firewall automatisch eine IP-Adresse zu einer anderen

IP-Adresse in der Quelle oder dem Ziel einer Firewall-Policy zu übersetzen.

Wir verwenden drei verschiedene Arten von NAT, um eine öffentliche IP-Adresse

in eine private IP-Adresse für ein- und ausgehenden Datenverkehr zu übersetzen.

- Dynamische NAT: Adressübersetzung für ausgehenden Verkehr

- Statisches NAT: Adressübersetzung für eingehenden Verkehr über die

externe Schnittstelle

- 1-zu-1-NAT: Adressübersetzung für eingehenden und ausgehenden

Datenverkehr

NAT ist auf der WatchGuard Firewall regelbasiert. Die Policies der

Firewallkonfiguration bestimmen also, wie NAT behandelt wird.

- Für 1-zu-1-NAT und dynamische NAT - die NAT-Einstellungen auf der

Registerkarte "Advanced" einer Policy stellt fest, ob die Einstellungen in "Network

-> NAT" eingerichtet sind, für diese Richtlinie angewendet werden. Für

dynamisches NAT, kann die Policy konfigurieren werden, dass die Netzwerk

NAT-Einstellungen verwendet werden, oder eine Quell-IP-Adresse, für die das

dynamische NAT verwendet wird.

- Für statisches NAT - eine Policy, benutzt statisches NAT, wenn der

"To:"-Abschnitt einer Policy eine statische NAT-Aktion enthält.

Option 1: Verwendung von Statischem NAT und Dynamischem NAT

Diese Konfiguration zeigt, wie statisches und dynamisches NAT verwendet wird,

um die IP-Adressen für den E-Mail-Server für ein- und ausgehenden

Datenverkehr zu übersetzen.

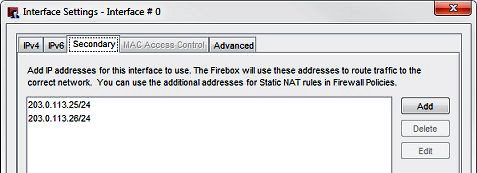

Externe Schnittstellenkonfiguration

Die externe Schnittstellenkonfiguration umfasst zwei sekundäre IP-Adressen,

eine für jeden eMail-Server. Sie müssen diese sekundären, externen IP-Adressen

hinzufügen, so dass Sie sie in einer Policy auswählen können, wenn Sie die

statische NAT-Aktion konfigurieren.

Dies sind die öffentlichen IP-Adressen, welche in den DNS A-Records und

MX-Records für die beiden Mail-Server definiert wurden. Diese werden später in

der jeweiligen statischen und dynamischen NAT-Konfiguration verwendet.

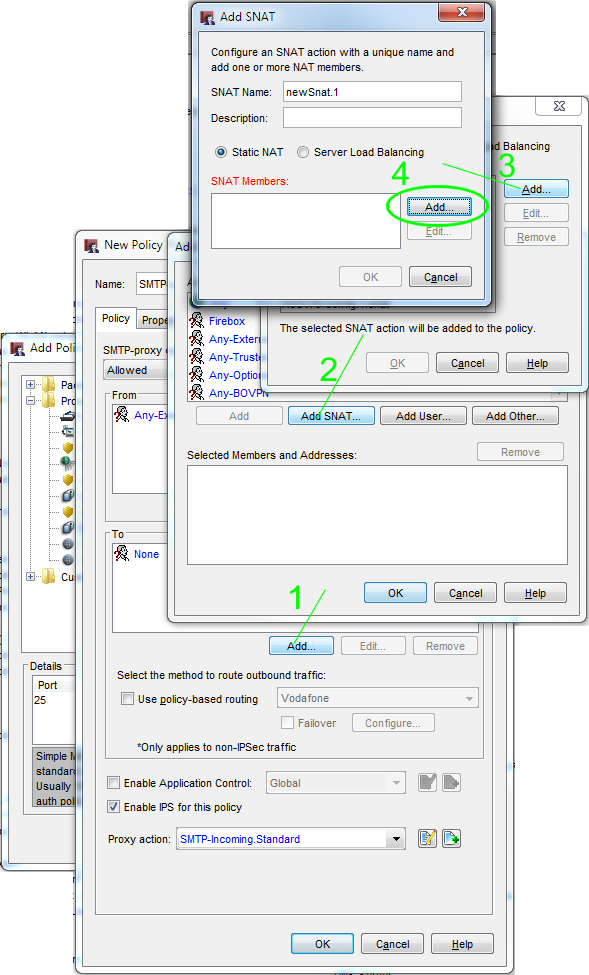

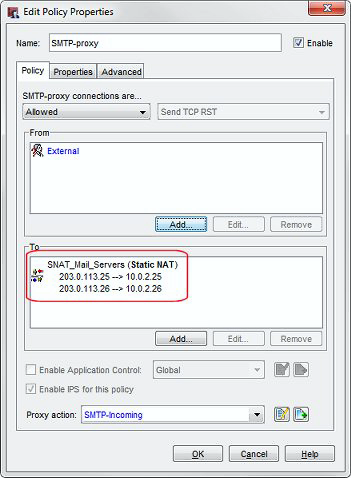

Statische NAT-Konfiguration für eingehenden SMTP Verkehr

SMTP-Datenverkehr ist standardmäßig nicht eingehend erlaubt . Deshalb

erstellen wir eine SMTP-Proxy-Richtlinie, um den eingehenden SMTP-Verkehr zu

beiden Mail-Server zu ermöglichen. Diese SMTP-Proxy-Policy, verwendet statisches

NAT (SNAT) für die eingehende SMTP-Datenverbindung.

1. Öffnen Sie die Firewall-Konfiguration mit dem WatchGuard Policy Manager.

2. Erstellen Sie eine SMTP-Proxy-Policy "Edit"->"Add Policy..." aufgrund

der "SMTP-proxy" Vorlage.

Das Dialogfeld "New Policy properties" wird angezeigt. Klicken Sie im

"To"-Abschnitt auf "Add" dann auf "Add SNAT" und fügen Sie mit "Add..." einen

neuen SNAT-Namen "SNAT_Mail_Servers" hinzu.

Mit "Add..." fügen Sie jetzt die SNAT Members hinzu. Für die "External/Optional

IP Address" wählen Sie 203.0.113.25 für die "Internal IP Address" 10.0.2.25.

Bestätigen Sie das Paar mit "OK" und wiederholen Sie den Eintrag für das Paar

203.0.113.26 und 10.0.2.26.

Bestätigen Sie alle Einträge mit "OK", bis wieder das Dialogfeld "New Policy

properties" angezeigt wird. Das sollte nun so aussehen:

Die SNAT-Regel in dieser Politcy ändert die Ziel-IP-Adressen für eingehenden

Datenverkehr von der öffentlichen IP-Adresse jeden Servers an die private

IP-Adresse jeden Servers. Die Wirkung dieser SNAT Aktion in der

SMTP-Proxy-Richtlinie bei:

- eingehendem SMTP-Verkehr zum eMail-Server 1, ändern Sie die

Ziel-IP-Adresse von 203.0.113.25 zu 10.0.2.25.

- eingehendem SMTP-Verkehr zum eMail-Server 2, ändern Sie die

Ziel-IP-Adresse von 203.0.113.26 zu 10.0.2.26.

Diese SNAT Aktion verarbeitet NAT für den eingehenden Verkehr. Deshalb müssen

wir zusätzlich dynamisches NAT verwenden, um bei ausgehendem Verkehr die

Quell-IP-Adressen der eMail-Server zu öffentlichen IP Adressen zu übersetzen.

Dazu erstellen wir eine Policy mit dynamisches NAT, welche ausgehenden

SMTP-Verkehr behandelt:

Dynamische NAT-Konfiguration für ausgehenden SMTP-Verkehr

Die in der Firewall vorgegebene dynamische NAT-Konfiguration erstellt

automatisch eine NAT-Übersetzung des gesamten Verkehrs von den drei privaten

IP-Adressbereichen zur externen Schnittstelle. Standardmäßig ist dynamisches NAT

für RFC 1918 definierte, private IP-Adressbereich zu allen externen

Schnittstellen aktiviert.

Um die vorgegebene dynamische NAT-Konfiguration anzuzeigen klicken Sie auf "Network>

NAT".

Jede dieser dynamischen NAT Konfigurationen gilt für den Verkehr von einer

Quelle zu einem Ziel. Wenn der Verkehr der angegebenen Quelle und dem

angegebenen Ziel entspricht, übersetzt das dynamische NAT die Quell-IP-Adresse

in die primäre IP-Adresse des Ziel-Interface.

Die Wirkung des dritten Standardeintrags für dynamisches NAT "10.0.0.0/8 -

Any-External" auf den ausgehenden Datenverkehr unserer eMail-Server:

- ausgehender Verkehr von Mail-Server 1, ändert die Quell-IP-Adresse von

10.0.1.25 zu 203.0.113.2

- ausgehender Verkehr von Mail-Server 2, ändert die Quell-IP-Adresse von

10.0.1.26 zu 203.0.113.2

Aber dieses Verhalten ist nicht, was wir erreichen wollten, denn wir wollen

die Quell-IP-Adresse für jeden Mail-Server individuell ändern. Was wir wollen,

ist:

- ausgehender Verkehr von Mail-Server 1, ändert die Quell-IP-Adresse von

10.0.1.25 zu 203.0.113.25

- ausgehender Verkehr von Mail-Server 2, ändert die Quell-IP-Adresse von

10.0.1.26 zu 203.0.113.26

Um die standardmäßige NAT-Quell-IP-Adresse außer Kraft zu setzen, ändern wir

jedoch NICHT die dynamische NAT Konfiguration, sondern richten

zwei neue Policies ein, welche den jeweils ausgehenden SMTP-Verkehr der beiden

eMail-Server behandelt. In jeder dieser Richtlinien, geben wir die

Quell-IP-Adresse für dynamisches NAT an. In unserem Beispiel werden diese

Policies "SMTP-out-MS_1" für SMTP-Verkehr von eMail-Server 1 und "SMTP-out-MS_2"

für SMTP-Verkehr von eMail Server 2 genannt.

Um bei dynamischem NAT die Quell-IP-Adresse angeben zu können, muss die

Policy zwei Voraussetzungen erfüllen:

- Die Policy darf ausgehenden Datenverkehr nur über eine einzige

Schnittstelle erlauben.

- Die gesetzte Quell-IP-Adresse muss sich im selben Subnetz wie die

IP-Adresse der bei "To:" gewählten Schnittstelle befinden.

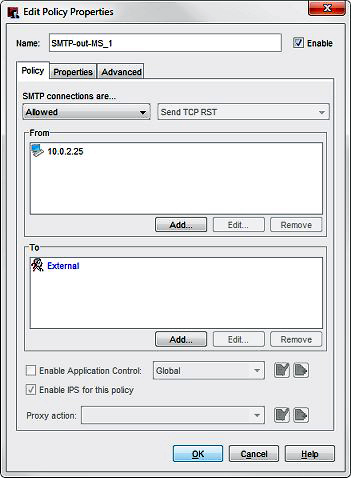

Um die Policy für den ausgehenden Datenverkehr vom Mail-Server 1 zu

erstellen:

1. Erstellen Sie einen Paketfilter "Edit"->"Add Policy..."aufgrund der SMTP-Filter Vorlage mit dem Namen

"SMTP-out-MS_1".

2. Tragen Sie unter "From" die IP-Adresse "10.0.2.25" ein. Wählen Sie bei

"To" die passende externe Schnittstelle. in unserem Beispiel "External".

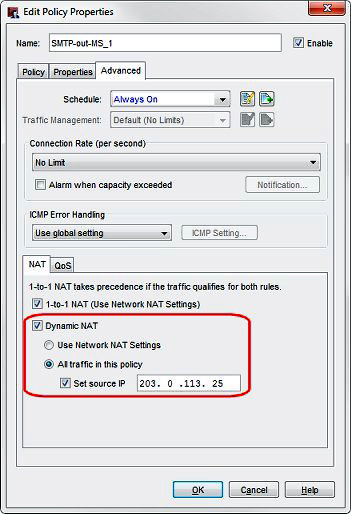

2. Klicken Sie auf die Registerkarte "Advanced".

Wählen Sie "Dynamic NAT", "All Traffic in this policy" und "Set source IP" aus.

Geben Sie die Quell-IP-Adresse, der öffentliche IP-Adresse des eMail-Servers 1

ein: "203.0.113.25". Dies ändert die dynamische NAT der Quelle.

3. Speichern Sie die Policy

Nun definieren Sie analog die Richtlinienkonfiguration für den ausgehenden

Datenverkehr vom Mail-Server 2:

1. Erstellen Sie dazu die "SMTP-out-MS_2" Policy mit der

10.0.2.26-Adressen.

2. Klicken Sie dann auf die Registerkarte "Advanced", um die dynamische NAT

Quell-IP-Adresskonfiguration mit 203.0.113.26 zu erstellen.

3. Speichern Sie die Policy.

Option 2: Verwendung von 1-zu-1-NAT

Eine andere Methode, um NAT für diese Mail-Server einzurichten ist die

1-zu-1-NAT Methode, anstatt statischer und dynamischer NAT zu verwenden. Da

1-zu-1-NAT sowohl eingehenden als auch ausgehenden Datenverkehr behandelt,

erfordert diese Konfiguration weniger Schritte als es mit dynamischem und

statischem NAT notwendig war.

Externe Schnittstellenkonfiguration

Die externe Schnittstellenkonfiguration braucht nicht die beiden sekundären

IP-Adressen enthalten. Dies unterscheidet sich von der externen

Schnittstellenkonfiguration zu Option 1. Sie brauchen keine sekundären

IP-Adressen auf der externen Schnittstelle, um sie in den

1-zu-1-NAT-Einstellungen konfigurieren zu können.

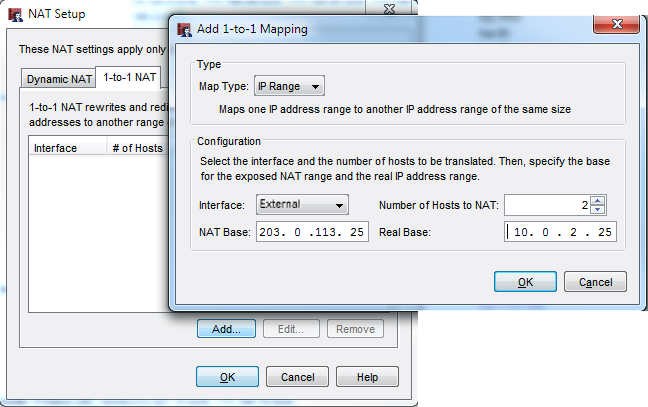

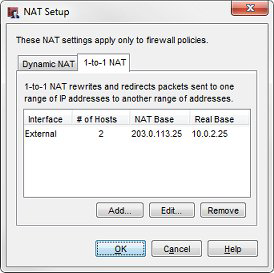

Netzwerk 1-zu-1-NAT-Konfiguration

Netzwerk 1-zu-1-NAT-Einstellungen werden für den Verkehr von allen Policies

verwendet, bei denen das Kontrollkästchen "1-zu-1-NAT" ausgewählt ist. Für die

Beispiel-Konfiguration erstellen wir eine einzige 1-zu-1-NAT-Regel, die

eingehendes und ausgehendes NAT für beide eMail-Server verarbeitet.

Um die NAT-Einstellungen 1-zu-1 zu konfigurieren:

1. Öffnen Sie die Konfiguration im Policy Manager.

2. Wählen Sie "Network" -> "NAT".

3. Klicken Sie auf die 1-zu-1-NAT-Registerkarte.

4. Klicken Sie auf "Add..."

Tragen Sie im "Add 1-to-1 Mapping" folgende Parameter ein:

MAP Type

Hier kann eine einzelne IP Adresse mit

"Single IP", ein ganzer Adressbereich mit "IP SUBnet" oder eine Reihe von aufeinanderfolgende IP-Adressen

mit "IP-Range" ausgewählt werden. Da in unserem Beispiel die IP Adressen sowohl im

realen Bereich als auch im übersetzten NAT Bereich jeweils aufeinanderfolgen,

ist "IP-Range" die richtige Wahl.

Interface (Schnittstelle)

Diese 1-zu-1-NAT-Aktion soll für ein- und ausgehende Verkehr auf der externen

Schnittstelle "External" gelten.

Number of Hosts to NAT (Anzahl der IP Adressen für die Übersetzung)

Anzahl der aufeinanderfolgenden IP-Adressen in dieser 1-zu-1-NAT-Aktion. In

diesem Fall für die zwei E-Mail-Server.

NAT Base (öffentliche NAT Basis)

Die NAT-Basis ist die niedrigste IP-Adresse im Bereich der übersetzen Adressen.

Die NAT-Basisbereich ist eine Reihe von aufeinander folgenden IP-Adressen, bis

zu der Anzahl der angegebenen Host. In unserem Beispiel ist die Anzahl der Hosts

2, so dass die NAT-Basisadressbereich aus den folgenden Adressen besteht :

- 203.0.113.25 - die öffentliche IP-Adresse des Mail-Server 1

- 203.0.113.26 - die öffentliche IP-Adresse des Mail-Server 2

Real Base (private NAT Basis)

Die Real Base ist die niedrigste IP-Adresse im Bereich der zu übersetzenden

privaten Adressen. Der Real Base Bereich ist eine Reihe von aufeinander

folgenden IP-Adressen, bis zu der Anzahl der angegebenen Hosts. Die Anzahl der

Hosts ist in unserem Beispiel 2, so dass die Echtbasisadressbereich aus den

folgenden Adressen besteht:

- 10.0.2.25 - die private IP-Adresse des Mail-Server 1

- 10.0.2.26 - die private IP-Adresse des Mail-Server 2

Wenn die öffentlichen und/oder privaten IP-Adressen der Server nicht in einer

Abfolge sind, können Sie mehrere einzelne 1-zu-1-NAT-Zuordnungen im NAT Setup

vornehmen.

Auch wenn Ihr Server aufeinander folgende IP-Adressen haben, können Sie die

1-zu-1-NAT-Zuordnungen, für eine bessere Übersicht, einzeln konfigurieren. Egal,

ob Sie also eine 1-zu-1-NAT-Regel mit einer Reihe an IP-Adressen konfigurieren,

oder ob Sie separate 1-zu-1-NAT-Regeln für jeden Server konfigurieren, das

1-zu-1-NAT funktioniert in gleicher Weise. In unserem Beispiel ergibt sich aus

der vorgenommenen 1-zu-1-NAT-Konfiguration:

1-zu-1-NAT für Mail-Server 1:

- eingehender Verkehr auf "External" und Quell-IP ist 203.0.113.25,

wird geändert auf 10.0.1.25.

- ausgehender Verkehr zu "External" und Quell-IP ist 10.0.1.25, wird

geändert auf 203.0.113.25.

1-zu-1-NAT für Mail-Server 2:

- eingehender Verkehr auf "External" und Quell-IP ist 203.0.113.26,

wird geändert auf 10.0.1.26.

- ausgehender Verkehr zu "External" und Quell-IP ist 10.0.1.26, wird

geändert auf 203.0.113.26.

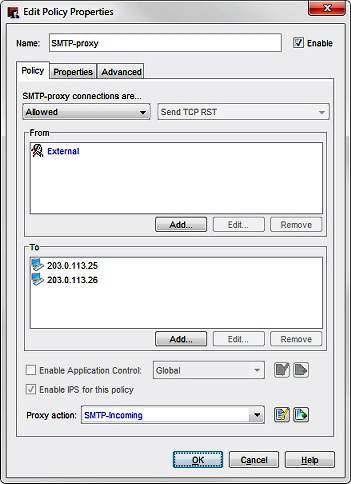

Richtlinienkonfiguration

Eingehender SMTP-Datenverkehr ist auf der Firewall standardmäßig nicht

erlaubt. Für unsere Beispiel-Konfiguration erstellen wir dehalb eine

SMTP-Proxy-Richtlinie, um den eingehenden SMTP-Verkehr auf beide E-Mail-Server

zu ermöglichen. Da die Standard-NAT-Einstellungen in der SMTP-Proxy-Richtlinie

1-zu-1-NAT verwenden, sind keine Änderungen an der Standard-NAT-Einstellung der

Richtlinie erforderlich. Standardmäßig sind immer 1-zu-1-NAT und Dynamic NAT in

allen Policies aktiviert. 1-zu-1-NAT hat Vorrang vor dynamischem NAT, falls

beide ausgewählt sind.

Um die SMTP-Proxy-Policy zu konfigurieren:

1. Öffnen Sie die Firewall-Konfiguration mit dem WatchGuard Policy Manager.

2. Erstellen Sie eine SMTP-Proxy-Policy "Edit"->"Add Policy...". Das Dialogfeld "New Policy properties" wird angezeigt.

3. Wählen Sie im Abschnitt "From" die zu benutzende, externe Schnittstelle

aus. In unserem Fall "External". Klicken Sie im

"To"-Abschnitt auf "Add" und fügen Sie mit "Add Other..."

die beiden ÖFFENTLICHEN IP-Adressen 203.0.113.25 und 203.0.113.26 hinzu.

4. Speichern Sie die Policy

Diese Policy sendet den an der externen Schnittstelle ankommenden Verkehr an

die öffentlichen IP-Adressen der E-Mailserver. Dies sind die IP-Adressen in der

NAT-Basis der 1-zu-1-NAT-Konfiguration. Deshalb kümmert sich 1-zu-1-NAT dann um

die Adressübersetzung zu den internen IP Adressen.

Da die "Outgiong" Policy als Standard allen ausgehenden TCP/UDP verkehr

erlaubt, ermöglich sie auch ausgehenden SMTP Verkehr. Das 1-zu-1 NAT zieht auch

in dieser Regel, so dass keine Änderungen an den NAT-Einstellungen in der

Richtlinie erforderlich sind. Die Konfiguration wäre also eigentlich

abgeschlossen.

Wir empfehlen jedoch die "Outgoing"-Policy von "Allowed" auf "Denied" zu

setzen und zu loggen. Dadurch muss aller ausgehender Datenverkehr explizit

erlaubt werden. Für unsere Beispiel-Konfiguration erstellen wir deshalb

zusätzlich auch eine ausgehende SMTP-Richtlinie, um SMTP-Datenverkehr von

Any-Optional, nach "External" zu erlauben.

Weitere Überlegungen

Die in den 1-zu-1-NAT-Einstellungen konfigurierten Zuordnungen werden

standardmäßig in allen Policies aktiviert. Wenn Ihr E-Mail-Server auch für

anderen ausgehenden Datenverkehr verwendet wird und Sie nicht wollen, dass er

unter die vorgegebene 1-zu-1-NAT-Übersetzung fällt, stellen Sie sicher, dass Sie

1-zu1-NAT im "Advanced"-Reiter der Policy deaktiviert haben.

Diese Beispielkonfiguration ist als Leitfaden zur Verfügung gestellt.

Zusätzliche Konfigurationseinstellungen können für Ihre Netzwerkumgebung

notwendig oder sinnvoll sein. (Zum Beispiel die "Proxy-action" Einstellungen

für die Anpassung der HELO-Namen oder den Spam-Schutz durch Domain und

Benutzer-Angaben)

Für eine Unterstützung Ihres WatchGuard Produkts finden Sie im GepaNet GmbH Support

jederzeit kompetente Hilfe.

GepaNet GmbH ist WatchGuard Gold Partner

GepaNet GmbH

ist einer von 19 WatchGuard Gold Partnern in ganz Deutschland. Die WatchGuard

Gold Partnerschaft ist die höchste Qualifizierungsstufe, die ein

WatchGuard Authorized Reseller bei WatchGuard erreichen kann. Wir konfigurieren und

implementieren täglich WatchGuard-Produkte (und eine Vielzahl anderer Firewalls

unterschiedlicher Hersteller) bei unseren mittelständischen und

großen, internationalen Kunden. Deshalb können wir ein sehr breites Spektrum an

Firewall-Know-how vorweisen. Bestätigte Referenzen aus einer Vielzahl erfolgreicher

Firewall- und VPN-Projekte aller Größen nennen wir Ihnen gerne auf Anfrage.

Werden auch Sie ein zufriedener WatchGuard-Kunde bei GepaNet GmbH und gewinnen Sie

das gutes Gefühl mit Ihrer IT-Sicherheit zurück.

Mit unserem umfangreichen Schulungs-Angebot zum Thema „IT-Sicherheit“ bereiten

wir IT-Profis auf mögliche Gefahren und Angriffe im Web vor und bieten

zahlreiche bewährte Lösungsmodelle an. Die Kurse fangen mit der

Grundkonfiguration der WatchGuard Firewalls und der Fireware XTM an und führen

bis ins Detail mit erweiterten Funktionen wie Multi-WAN, VLAN, FireCluster,

AD-Authentifizierung, Managementserver und VPN. Die Kurse bestehen aus

Theorie-Teilen gemischt mit „Hands-On“ Elementen die das vermittelte Wissen

in der Pracis vertiefen. Alle WatchGuard Schulungen und Workshops, führten wir auch ganz

individuell, mit von Ihnen vorgegebenen Zielen, in Ihren eigenen Räumen durch.

Wir stellen dazu nach Absprache auch WatchGuard Firebox Produkte für

Hands-On-Training und die erforderliche Präsentationstechnik zur Verfügung. Im

Rahmen der Workshops kann individuell auf Ihre bestehende oder geplante

Netzwerk-Infrastruktur eingegangen werden. Viele Kunden haben bereits eine ein-

bis dreitägige Individual-Schulung gebucht, bei der dann die neu gekaufte

WatchGuard Firebox Infrastruktur für den Produktivbetrieb vorbereitet und in Betrieb

genommen wurde. (Natürlich auch für WatchGuard Geräte, die nicht bei uns gekauft

wurden.)

|

WatchGuard Firewall |

|

Beschreibung |

WatchGuard Firebox T20 -W

WatchGuard Firebox T40 -W |

|

WatchGuard Firebox T20 5 Benutzer 154 Mbps UTM

WatchGuard Firebox T40 20 Benutzer

300 Mbps UTMDie -W Modelle unterstützen Wireless 802.11

a/b/g/n |

|

WatchGuard Firebox T80 |

|

WatchGuard Firebox T80 50 Benutzer 631 Gbps UTM

optionaler SFP+ Moduleinschub für 10GbE |

WatchGuard Firebox M270

WatchGuard Firebox M370

WatchGuard Firebox M470

WatchGuard Firebox M570

WatchGuard Firebox M670 |

|

WatchGuard Firebox M270 70 Benutzer 1,6 Gbps

UTM

WatchGuard Firebox M370 200 Benutzer 2,6 Gbps UTM

WatchGuard Firebox M470 400 Benutzer 3,1 Gbps UTM

WatchGuard Firebox M570 750 Benutzer 4,4 Gbps UTM

WatchGuard Firebox M670 1000 Benutzer 5,4 Gbps UTM |

WatchGuard Firebox M290

WatchGuard Firebox M390

WatchGuard Firebox M590

WatchGuard Firebox M690

|

|

WatchGuard Firebox M290 75 Benutzer

1,1 Gbps

UTM

WatchGuard Firebox M390 250 Benutzer 2,4 Gbps UTM

WatchGuard Firebox M590 500 Benutzer 3,3 Gbps UTM

WatchGuard Firebox M690 850 Benutzer 4,6 Gbps UTM |

WatchGuard Firebox M4800

WatchGuard Firebox M5800 |

|

WatchGuard Firebox M4800 2500 Benutzer

50Gbps FW

WatchGuard Firebox M5600 10000 Benutzer

60 Gbps FW |

WatchGuard FireboxV

WatchGuard Firebox Cloud |

|

WatchGuard FireboxV virtuelle Firewall für VMware,

MS Hyper-V oder KVM Hypervisor.

WatchGuard Firebox Cloud für Ihre AWS und Azure Cloud. |

|

WatchGuard WiFi 5 APs

WatchGuard AP1255

WatchGuard AP225W

WatchGuard AP325

WatchGuard AP420

|

|

Unter WSM zentral administrierbare WatchGuard WLAN Access Points mit hoher

Firewall-Sicherheit.

WatchGuard AP125, AP225W, AP325, AP420: die sichersten 802.11ac Wave2 AccessPoints. |

WatchGuard WiFi 6 APs

WatchGuard AP130

WatchGuard AP330

WatchGuard AP430CR

|

|

Unter WatchGuard Cloud zentral administrierbare WatchGuard WLAN Access Points mit hoher

Firewall-Sicherheit.

WatchGuard AP130, AP330, AP430CR: die schnellsten und sichersten WiFi 6 AccessPoints. |

WatchGuard Promo

Trade-Up Programm

Trade-In Programm |

|

Sie möchten ein größeres Modell? Oder einen anderen Hersteller

wie Fortinet, Sophos, Sonicwall,... ablösen und

mit WatchGuard Trade-In zur supergünstigen Firewall? |

|

GepaNet WatchGuard Dienstleistungen |

WatchGuard

Schulung

WatchGuard Training |

|

Training, Schulung, Einrichtungs-Workshops,

Zertifizierungs-Kurse mit zugelassenen WatchGuard Trainern. WatchGuard

Certified Training Partner (WCTP) |

|

WatchGuard Support |

|

Sicherheitsberatung, Inbetriebnahme, Regeländerungen

und

Problembehebung durch ausgebildete, technische WatchGuard-Supporter |

Managed Security Service

MSSP |

|

Zentrale

Verwaltung durch GepaNet MSSP. Administration, Regeländerungen, Pflege der VPN Struktur, Installation von Security Hotfixes, Update Service, Logging,

Log-Auswertung,

Reporterstellung, Backup, Restore, Hardwareservice, usw. |

|

WatchGuard Subscription Services |

|

WatchGuard FireCluster |

|

Hochverfügbarkeit durch zweite

Cluster-Firewall mit HA-Promo. |

|

WatchGuard Lizenzen |

|

WatchGuard Subscription Services;

Standard Support, Basic Security Suite, Total Security Suite und

Software-Updates. |

|

WatchGuard APT Blocker |

|

WatchGuard APT: Abwehr von Advanced Persistent Threats und

unbekannter Malware. |

|

WatchGuard Mobile Security |

|

Mobile Security: Schutz für Android und iOS. |

|

WatchGuard Dimension |

|

WatchGuard Dimension: Visualisierung und optionale Verwaltung über

Dimension Command. |

|

WatchGuard TDR |

|

TDR: Bedrohungsanalyse und Abwehrkorrelation

zwischen Firewall und Endpoints. |

|

WatchGuard DNSwatch |

|

DNSWatch verringert

Infektionen durch Schadsoftware, indem bösartige DNS-Anforderungen

blockiert werden. |

|

WatchGuard AccessPortal |

|

Zentraler Zugangspunkt für gehostete

Anwendungen und sicherer, clientloser Zugriff auf interne Ressourcen. |

|

WatchGuard IntelligentAV |

|

Signaturlose Anti-Malware mit künstlicher

Intelligenz zur automatischen Erkennung von Zero-Day-Schadsoftware. |

|

WatchGuard AuthPoint |

|

Multifaktor Authentifizierung: Push, OTP

oder QR-Code. |

WatchGuard System

Manager (WSM) |

|

Zentrale

Firewall-Verwaltung. Die Konfiguration und VPN Struktur wird

zentral, einfach verwaltet und verteilt. |

|

Panda Security |

|

100% Malware Erkennung und Beseitigung. |

|

WatchGuard Endpoint Security |

|

WatchGuard Endpoint Security: Schützt Sie

vor jedem endpoint Angriff von bekannter und unbekannter Malware. |

GepaNet GmbH >>

Services >>

Tipps und Tricks >>

WatchGuard eingehendes NAT

|