Funktionsweise des WatchGuard Firebox Regelwerks

Die WatchGuard Firewall prüft jede neu anstehende Verbindung von einem

IP-Gerät auf der einen Seite der Firewall zu einem IP-Gerät auf der anderen

Seite der Firewall. Dabei werden zunächst die Header der IP-Pakete untersucht:

Quell-Port, Ziel-Port, verwendetes Protokoll (TCP, UDP, ICMP etc.),

Quell-IP-Adresseund Ziel-IP-Adresse. Die WatchGuard Firewall prüft jede neu anstehende Verbindung von einem

IP-Gerät auf der einen Seite der Firewall zu einem IP-Gerät auf der anderen

Seite der Firewall. Dabei werden zunächst die Header der IP-Pakete untersucht:

Quell-Port, Ziel-Port, verwendetes Protokoll (TCP, UDP, ICMP etc.),

Quell-IP-Adresseund Ziel-IP-Adresse.

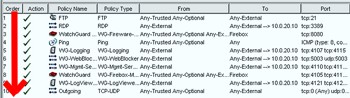

Automatische Regelreihenfolge (Policy Precedence)

Policy Precedence ist die Reihenfolge, in der die Firebox den Netzwerkverkehr

untersucht und ihre Regeln anwendet. Die Firebox sortiert die Richtlinien

automatisch von der detailliertesten bis hin

zur allgemeinsten Policy. Dann vergleicht die Firebox die IP-Paket-Informationen

von oben nach unten gegen die Liste der Regeln. Die erste Regel in der Liste

deren Bedingungen zum Pakets passt, wird auf das Paket angewendet. Wenn das

Paket zwei Richtlinien entspricht, nimmt eine Proxy-Policy immer Vorrang vor

einem Paketfilter. Policy Precedence ist die Reihenfolge, in der die Firebox den Netzwerkverkehr

untersucht und ihre Regeln anwendet. Die Firebox sortiert die Richtlinien

automatisch von der detailliertesten bis hin

zur allgemeinsten Policy. Dann vergleicht die Firebox die IP-Paket-Informationen

von oben nach unten gegen die Liste der Regeln. Die erste Regel in der Liste

deren Bedingungen zum Pakets passt, wird auf das Paket angewendet. Wenn das

Paket zwei Richtlinien entspricht, nimmt eine Proxy-Policy immer Vorrang vor

einem Paketfilter.

Die Firewall durchforstet also das Regelwerk von oben nach unten. Nacheinander

wird jede einzelne Regel geprüft, ob der Traffic deren Kriterien erfüllt - so lange bis

die erste Übereinstimmung gefunden wird. Genau diese Regel wird dann ausgeführt.

Gibt es nachfolgend im Regelwerk eine andere Regel, auf die ebenfalls das Paket

erlauben würden, wird diese Regel aber niemals erreicht oder ausgeführt. Wird

eine passende Regel gefunden, so wird die Verbindung zugelassen und in die

Session Table der Firewall eingetragen. Nachfolgende Pakete in der gleichen

Session werden dann automatisch von der Firewall durchgelassen und nicht noch einmal geprüft. (Eine

Ausnahme sind Proxy Regeln mit Application Control, welche eine zusätzliche

Kontrolle des IP-Paket-Inhalts vornehmen).

Die Firebox gibt automatisch der spezifischsten Regel die höchste Priorität und

die niedrigste Priorität der am wenigsten spezifischen Regel. Die Firebox bestimmt die

Spezifität nach den Kriterien in der folgenden Reihenfolge. Wenn die Firebox die Priorität nicht am

ersten Kriterium bestimmen kann, sucht sie im zweiten Kriterium und so weiter.

Die Firebox gibt automatisch der spezifischsten Regel die höchste Priorität und

die niedrigste Priorität der am wenigsten spezifischen Regel. Die Firebox bestimmt die

Spezifität nach den Kriterien in der folgenden Reihenfolge. Wenn die Firebox die Priorität nicht am

ersten Kriterium bestimmen kann, sucht sie im zweiten Kriterium und so weiter.

1. Policy Spezifität und Protokolle des Richtlinientyps

Die Firebox verwendet diese Kriterien um zwei Regeln zu vergleichen, bis

feststeht , dass die Regeln gleich sind, oder dass eine detaillierter ist, als die andere.

- Eine "ANY" Regel hat immer die niedrigste Priorität.

- Eine Regel mit der geringeren Anzahl von TCP 0 (ANY) oder UDP 0 (ANY) Protokollen hat eine höhere Priorität.

- Eine Regel mit der geringeren Anzahl an eindeutigen TCP- und UDP-Protokollen hat eine höhere Priorität.

- Eine Regel mit der geringeren Anzahl an eindeutigen TCP und UDP-Ports hat eine höhere Priorität.

- Eine Regel mit der mit der kleineren Summe der IP-Protokoll-Werte hat eine höhere Priorität.

Wenn die Firebox den Vorrang nicht festgelegen kann, indem sie die Spezifität

und Protokolle vergleicht, prüft sie als nächstes die Verkehrsregeln (traffic).

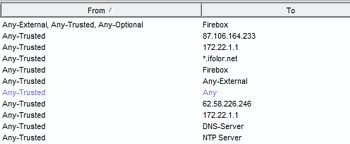

2. Traffic Regeln der Liste "FROM"

Die Firebox verwendet diese Kriterien um die allgemeinste Adressierung einer

Quelladresse mit der allgemeinsten Adressierung der Quelladresse einer zweiten

Regel zu vergleichen. Die hierbei eingeschränkteste Regel erhält die

höchste Priorität.

Host Adresse

Host Adresse- IP Adressbereich (kleiner als das verglichene Subnetz)

- Subnetz

- IP Adressbereich (größer als das verglichene Subnetz)

- Benutzeranmeldenamen

- Gruppenanmeldenamen

- Interface der Firebox

- ANY-Extern, ANY-Trusted, ANY-Optional

- ANY

3. Traffic Regeln der Liste "TO"

Selbes Vorgehen für die Zieladressen wie zuvor in der Liste der

Quelladressen. Wenn die Firebox den Vorrang nicht festgelegen kann, prüft sie anschließend die

Firewall-Aktionen.

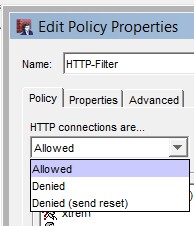

4. Firewall Aktion (erlaubt, verweigert) der Regel.

Die Firebox vergleicht die Firewall-Aktionen von zwei Richtlinien um einen

Vorrang zu setzen. Die Festlegung der Präzedenz der Firewall-Aktionen erfolgt wieder von der höchsten zur niedrigsten:

- Denied oder Denied (send reset)

- Allowed proxy policy

- Allowed packet-filter policy

5. Zeitpläne der Regel

Die Firebox vergleicht die Zeitpläne zweier Richtlinien um den Vorrang zu setzen. Präzedenz der

Zeitpläne von der höchsten zur niedrigsten:

- Always off

- Sometimes on

- Always on

6. Alphanumerische Reihenfolge basierend auf Richtlinientyp und

Richtliniennamen

Wenn die beiden Richtlinien immer noch keinen Vorrang haben, sortiert die Firebox

die Policies in alphanumerischer Reihenfolge. Zuerst wird der Richtlinientyp

verwendet, dann der Name der Richtlinie. Da keine zwei Richtlinien vom gleichen

Typ sein können und den gleichen Namen haben können, ist dies das letzte

Vorrangskriterium.

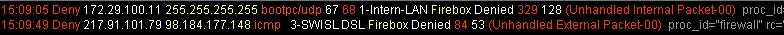

Die unsichtbare DENY Regel

Jeder Datenverkehr,

der nicht durch eine Firewall-Regel zugelassen ist, wird am Schluss des

Durchlaufs von einer vorgegebenen DENY-Regel verweigert. Je nachdem, ob der Verbindungsaufbau von "internal" oder

"external" erfolgt, erscheint im Traffic Monitor und im Log ein "Unhandled

Internal Packet" oder ein "Unhandled External Packet", weil im Policy Manager

bei "Setup" -> "Default Threat Protection" -> "Default Packet Handling" -> "Logging"

der Haken "Send Log message" bei "Unhandled Internal Packet" und "Unhandled

External Packet" gesetzt ist.

Das Logging kann durch Entfernen des Hakens abgeschaltet werden, aber dann

kann man im Traffic

Monitor kein Fehlverhalten von Geräten oder falsche Konfigurationen im LAN

erkennen. Die Anzeige der Denied Packets wird genutzt, um den Bedarf und die

wahrscheinlichste Konfiguration für neue Regeln zu erkennen. Lässt sich ein

bestimmtes Aufkommen von Unhandled Packets nicht vermeiden (z.B. Port 137/udp

oder DHCP Anfragen) kann man eine entsprechende Firewall-Regel konfigurieren,

die den Verkehr möglichst detailliert beschreibt, verbietet "Denied" und das

Logging ausschaltet. Im Regelwerk werden Deny-Regeln mit einem roten X

angezeigt. Wie oben gezeigt setzt sich eine DENY-Regel automatisch oberhalb

einer ALLOW-Regel für den gleichen Port, das gleiche Protokoll und die gleichen

Hosts und wird also früher abgearbeitet.

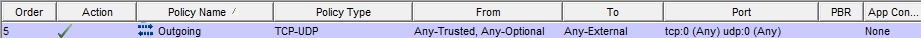

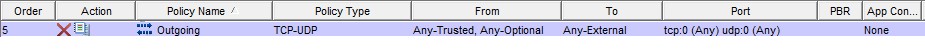

Das Quick Setup Wizard Regelwerk und die TCP-UDP-Outgoing-Regel

Der Quick Setup Wizard erzeugt bei der Ersteinrichtung der WatchGuard Firebox

eine Basiskonfiguration, welche neben den vergebenen IP-Adressen auch fünf

Richtlinien (TCP-UDP-Outgoing, FTP-Filter, Ping, WatchGuard und WatchGuard Web UI) enthält.

Eingehender Verkehr (incoming) ist nicht erlaubt:

Sie können diese Grundkonfiguration im Policy Manager ändern.

Aus Sicherheitsgründen sollten Sie dies auch sorgsam tun und sehr genau definieren, welcher

ausgehende Datenverkehr zulässig ist und diesen auf IP- und Benutzer-Ebene auf das absolute

Minimum beschränken. Neue Firewall-Regeln werden dazu ins Regelwerk aufgenommen

und so weit wie möglich einschränkt. Ein gutes Firewall-Regelwerk wächst dadurch

auf 30 Regeln, teilweise aber auch auf 300 und mehr Regeln an. Das erstellte

Regelwerk wird aber nur dann wie beabsichtigt funktionieren, wenn die vom Quick

Setup Wizard erstellte Outgoing-Regel auf "disabled", "denied" gesetzt oder ganz

gelöscht wird, denn das Regelwerk wird wie gezeigt von oben nach unten

abgearbeitet. Jeder durch eine Regel erlaubte Verkehr zählt. Solange unten also

die globale Outgoing-Regel steht, nützen die Einschränkungen in den Regeln

weiter oben gar nichts. Der Verkehr geht trotzdem über die TCP-UDP-Outgoing-Regel

nach außen.

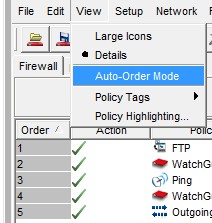

Manuelle Regelreihenfolge

Sie können eine manuelle Regelreihenfolge auswählen und den Regel-Vorrang für

die Firebox dann selbst setzen. In den meisten Fällen ist dies jedoch bei einer Firebox nicht nur

unnötig, sondern sogar eher unübersichtlicher. Sie können eine manuelle Regelreihenfolge auswählen und den Regel-Vorrang für

die Firebox dann selbst setzen. In den meisten Fällen ist dies jedoch bei einer Firebox nicht nur

unnötig, sondern sogar eher unübersichtlicher.

Zum Umschalten auf die manuelle Regelreihenfolge im Policy Manager:

- Wählen Sie "View" -> "Auto-Order-Mode". Der Haken verschwindet und eine Bestätigungsmeldung wird angezeigt.

- Klicken Sie "Yes" um zu bestätigen, dass Sie in den Manual-Order-Mode wechseln möchten. Wenn Sie gewechselt haben, sehen Sie im Policy Manager Änderungen in der

"Details"-Ansicht. Sie können die Reihenfolge der Richtlinien nicht ändern, wenn Sie sind im "Large

Icon View" sind.

- Wählen Sie nun eine Regel und ziehen Sie diese an eine neue Position oder wählen Sie die Regelnummer aus und geben dieser dann die Nummer für den neuen Standort. Sie können auch die Auf- und Abwärtspfeile

rechts oben auf der Symbolleiste "Policy Order"

benutzen.

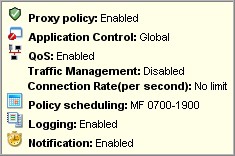

Policy Actions

In

der "Details"-Ansicht werden die Regel-Maßnahmen in Symbolen in der zweiten

Spalte der Liste angezeigt. Auch ob die Policy ein Paketfilter oder eine Proxy

ist, sowie die Einstellungen, welche für die Richtlinie konfiguriert sind. Um

Details über die Symbole zu sehen, die in der Spalte "Action" für eine Policy

erscheinen, können Sie mit der Maus über die Symbole fahren und eine Liste der

aktivierten Aktionen und Definitionen anzeigen lassen. In

der "Details"-Ansicht werden die Regel-Maßnahmen in Symbolen in der zweiten

Spalte der Liste angezeigt. Auch ob die Policy ein Paketfilter oder eine Proxy

ist, sowie die Einstellungen, welche für die Richtlinie konfiguriert sind. Um

Details über die Symbole zu sehen, die in der Spalte "Action" für eine Policy

erscheinen, können Sie mit der Maus über die Symbole fahren und eine Liste der

aktivierten Aktionen und Definitionen anzeigen lassen.

GepaNet GmbH Ihr WatchGuard One Gold Partner

GepaNet GmbH

ist einer von 19 WatchGuard Gold Partnern in ganz Deutschland. Die WatchGuard

Gold Partnerschaft ist die höchste Qualifizierungsstufe, die ein

WatchGuard Authorized Reseller bei WatchGuard erreichen kann. Wir konfigurieren und

implementieren täglich WatchGuard-Produkte (und eine Vielzahl anderer Firewalls

unterschiedlicher Hersteller) bei unseren mittelständischen und

großen, internationalen Kunden. GepaNet GmbH

ist einer von 19 WatchGuard Gold Partnern in ganz Deutschland. Die WatchGuard

Gold Partnerschaft ist die höchste Qualifizierungsstufe, die ein

WatchGuard Authorized Reseller bei WatchGuard erreichen kann. Wir konfigurieren und

implementieren täglich WatchGuard-Produkte (und eine Vielzahl anderer Firewalls

unterschiedlicher Hersteller) bei unseren mittelständischen und

großen, internationalen Kunden.

Deshalb können wir ein sehr breites Spektrum an Firewall-Know-how vorweisen. Bestätigte Referenzen aus einer Vielzahl erfolgreicher

Firewall- und VPN-Projekte aller Größen nennen wir Ihnen gerne auf Anfrage.

Werden auch Sie ein zufriedener WatchGuard-Kunde bei GepaNet GmbH und gewinnen Sie

das gutes Gefühl mit Ihrer IT-Sicherheit zurück. Deshalb können wir ein sehr breites Spektrum an Firewall-Know-how vorweisen. Bestätigte Referenzen aus einer Vielzahl erfolgreicher

Firewall- und VPN-Projekte aller Größen nennen wir Ihnen gerne auf Anfrage.

Werden auch Sie ein zufriedener WatchGuard-Kunde bei GepaNet GmbH und gewinnen Sie

das gutes Gefühl mit Ihrer IT-Sicherheit zurück.

Mit unserem umfangreichen Schulungs-Angebot zum Thema „IT-Sicherheit“ bereiten

wir IT-Profis auf mögliche Gefahren und Angriffe im Web vor und bieten

zahlreiche bewährte Lösungsmodelle an. Die Kurse fangen mit der

Grundkonfiguration der WatchGuard Firewalls und der Fireware an und führen

bis ins Detail mit erweiterten Funktionen wie Multi-WAN, VLAN, FireCluster,

AD-Authentifizierung, Managementserver und VPN. Die Kurse bestehen aus

Theorie-Teilen gemischt mit „Hands-On“ Elementen die das vermittelte Wissen

in der Pracis vertiefen. Alle WatchGuard Schulungen und Workshops, führten wir auch ganz

individuell, mit von Ihnen vorgegebenen Zielen, in Ihren eigenen Räumen durch.

Wir stellen dazu nach Absprache auch WatchGuard Firebox Produkte für

Hands-On-Training und die erforderliche Präsentationstechnik zur Verfügung. Im

Rahmen der Workshops kann individuell auf Ihre bestehende oder geplante

Netzwerk-Infrastruktur eingegangen werden. Viele Kunden haben bereits eine ein-

bis dreitägige Individual-Schulung gebucht, bei der dann die neu gekaufte

WatchGuard Firebox Infrastruktur für den Produktivbetrieb vorbereitet und in Betrieb

genommen wurde. (Natürlich auch für WatchGuard Geräte, die nicht bei uns gekauft

wurden.) Mit unserem umfangreichen Schulungs-Angebot zum Thema „IT-Sicherheit“ bereiten

wir IT-Profis auf mögliche Gefahren und Angriffe im Web vor und bieten

zahlreiche bewährte Lösungsmodelle an. Die Kurse fangen mit der

Grundkonfiguration der WatchGuard Firewalls und der Fireware an und führen

bis ins Detail mit erweiterten Funktionen wie Multi-WAN, VLAN, FireCluster,

AD-Authentifizierung, Managementserver und VPN. Die Kurse bestehen aus

Theorie-Teilen gemischt mit „Hands-On“ Elementen die das vermittelte Wissen

in der Pracis vertiefen. Alle WatchGuard Schulungen und Workshops, führten wir auch ganz

individuell, mit von Ihnen vorgegebenen Zielen, in Ihren eigenen Räumen durch.

Wir stellen dazu nach Absprache auch WatchGuard Firebox Produkte für

Hands-On-Training und die erforderliche Präsentationstechnik zur Verfügung. Im

Rahmen der Workshops kann individuell auf Ihre bestehende oder geplante

Netzwerk-Infrastruktur eingegangen werden. Viele Kunden haben bereits eine ein-

bis dreitägige Individual-Schulung gebucht, bei der dann die neu gekaufte

WatchGuard Firebox Infrastruktur für den Produktivbetrieb vorbereitet und in Betrieb

genommen wurde. (Natürlich auch für WatchGuard Geräte, die nicht bei uns gekauft

wurden.)

|

WatchGuard Firewall |

|

Beschreibung |

WatchGuard Firebox T20 -W

WatchGuard Firebox T40 -W |

|

WatchGuard Firebox T20 5 Benutzer 154 Mbps UTM

WatchGuard Firebox T40 20 Benutzer

300 Mbps UTMDie -W Modelle unterstützen Wireless 802.11

a/b/g/n |

|

WatchGuard Firebox T80 |

|

WatchGuard Firebox T80 50 Benutzer 631 Gbps UTM

optionaler SFP+ Moduleinschub für 10GbE |

WatchGuard Firebox M270

WatchGuard Firebox M370

WatchGuard Firebox M470

WatchGuard Firebox M570

WatchGuard Firebox M670 |

|

WatchGuard Firebox M270 70 Benutzer 1,6 Gbps

UTM

WatchGuard Firebox M370 200 Benutzer 2,6 Gbps UTM

WatchGuard Firebox M470 400 Benutzer 3,1 Gbps UTM

WatchGuard Firebox M570 750 Benutzer 4,4 Gbps UTM

WatchGuard Firebox M670 1000 Benutzer 5,4 Gbps UTM |

WatchGuard Firebox M290

WatchGuard Firebox M390

WatchGuard Firebox M590

WatchGuard Firebox M690

|

|

WatchGuard Firebox M290 75 Benutzer

1,1 Gbps

UTM

WatchGuard Firebox M390 250 Benutzer 2,4 Gbps UTM

WatchGuard Firebox M590 500 Benutzer 3,3 Gbps UTM

WatchGuard Firebox M690 850 Benutzer 4,6 Gbps UTM |

WatchGuard Firebox M4800

WatchGuard Firebox M5800 |

|

WatchGuard Firebox M4800 2500 Benutzer

50Gbps FW

WatchGuard Firebox M5600 10000 Benutzer

60 Gbps FW |

WatchGuard FireboxV

WatchGuard Firebox Cloud |

|

WatchGuard FireboxV virtuelle Firewall für VMware,

MS Hyper-V oder KVM Hypervisor.

WatchGuard Firebox Cloud für Ihre AWS und Azure Cloud. |

|

WatchGuard WiFi 5 APs

WatchGuard AP1255

WatchGuard AP225W

WatchGuard AP325

WatchGuard AP420

|

|

Unter WSM zentral administrierbare WatchGuard WLAN Access Points mit hoher

Firewall-Sicherheit.

WatchGuard AP125, AP225W, AP325, AP420: die sichersten 802.11ac Wave2 AccessPoints. |

WatchGuard WiFi 6 APs

WatchGuard AP130

WatchGuard AP330

WatchGuard AP430CR

|

|

Unter WatchGuard Cloud zentral administrierbare WatchGuard WLAN Access Points mit hoher

Firewall-Sicherheit.

WatchGuard AP130, AP330, AP430CR: die schnellsten und sichersten WiFi 6 AccessPoints. |

WatchGuard Promo

Trade-Up Programm

Trade-In Programm |

|

Sie möchten ein größeres Modell? Oder einen anderen Hersteller

wie Fortinet, Sophos, Sonicwall,... ablösen und

mit WatchGuard Trade-In zur supergünstigen Firewall? |

|

GepaNet WatchGuard Dienstleistungen |

WatchGuard

Schulung

WatchGuard Training |

|

Training, Schulung, Einrichtungs-Workshops,

Zertifizierungs-Kurse mit zugelassenen WatchGuard Trainern. WatchGuard

Certified Training Partner (WCTP) |

|

WatchGuard Support |

|

Sicherheitsberatung, Inbetriebnahme, Regeländerungen

und

Problembehebung durch ausgebildete, technische WatchGuard-Supporter |

Managed Security Service

MSSP |

|

Zentrale

Verwaltung durch GepaNet MSSP. Administration, Regeländerungen, Pflege der VPN Struktur, Installation von Security Hotfixes, Update Service, Logging,

Log-Auswertung,

Reporterstellung, Backup, Restore, Hardwareservice, usw. |

|

WatchGuard Subscription Services |

|

WatchGuard FireCluster |

|

Hochverfügbarkeit durch zweite

Cluster-Firewall mit HA-Promo. |

|

WatchGuard Lizenzen |

|

WatchGuard Subscription Services;

Standard Support, Basic Security Suite, Total Security Suite und

Software-Updates. |

|

WatchGuard APT Blocker |

|

WatchGuard APT: Abwehr von Advanced Persistent Threats und

unbekannter Malware. |

|

WatchGuard Mobile Security |

|

Mobile Security: Schutz für Android und iOS. |

|

WatchGuard Dimension |

|

WatchGuard Dimension: Visualisierung und optionale Verwaltung über

Dimension Command. |

|

WatchGuard TDR |

|

TDR: Bedrohungsanalyse und Abwehrkorrelation

zwischen Firewall und Endpoints. |

|

WatchGuard DNSwatch |

|

DNSWatch verringert

Infektionen durch Schadsoftware, indem bösartige DNS-Anforderungen

blockiert werden. |

|

WatchGuard AccessPortal |

|

Zentraler Zugangspunkt für gehostete

Anwendungen und sicherer, clientloser Zugriff auf interne Ressourcen. |

|

WatchGuard IntelligentAV |

|

Signaturlose Anti-Malware mit künstlicher

Intelligenz zur automatischen Erkennung von Zero-Day-Schadsoftware. |

|

WatchGuard AuthPoint |

|

Multifaktor Authentifizierung: Push, OTP

oder QR-Code. |

WatchGuard System

Manager (WSM) |

|

Zentrale

Firewall-Verwaltung. Die Konfiguration und VPN Struktur wird

zentral, einfach verwaltet und verteilt. |

|

Panda Security |

|

100% Malware Erkennung und Beseitigung. |

|

WatchGuard Endpoint Security |

|

WatchGuard Endpoint Security: Schützt Sie

vor jedem endpoint Angriff von bekannter und unbekannter Malware. |

GepaNet GmbH >>

Services >>

Tipps und Tricks >>

WatchGuard Firebox Regelwerk

WatchGuard Dimension Installation |