WatchGuard Firebox HTTPS Proxy einrichten und Import des Sicherheitszertifikat

Verwenden Sie Zertifikate für den WatchGuard HTTPS Proxy

Viele Websites verwenden sowohl HTTP als auch HTTPS, um Informationen an die

Benutzer senden. Während HTTP-Datenverkehr problemlos auf Schadcode untersucht

werden kann, wird der HTTPS-Datenverkehr verschlüsselt. Um den

HTTPS-Datenverkehr ebenfalls auf Schadcode und Viren untersuchen zu können, muss

die WatchGuard Firebox-Firewall diesen entschlüsseln und dann wieder, mit einem von

einer Zertifizierungsstelle signierten Zertifikat, verschlüsseln. Diesem kann

dann jeder Netzwerk-Benutzer vertrauen.

Standardmäßig verschlüsselt die XTM-Firewall den Inhalt mit einem automatisch

generierten, selbst signierten Zertifikat. Benutzer ohne eine Kopie dieses

Zertifikats auf dem Rechner sehen eine Zertifikat-Warnung, wenn sie auf eine

sichere Website mit HTTPS verbinden. Wenn die Remote-Web-Seite ein abgelaufenes

Zertifikat nutzt oder wenn das Zertifikat von einer CA (Certificate Authority)

signiert ist, welches die XTM-Firewall nicht erkennt, so signiert die

XTM-Firewall den Inhalt als "HTTPS Proxy: Unrecognized Certificate" oder

als "Invalid Certificate".

HTTPS Deep Inspection Vorgehensweise

- Zertifikat für die Firebox erstellen –Interne PKI (z.B. Microsoft CA)

- Installation des Zertifikats in den vertrauenswürdigen

Zertifizierungsstellen des Clients / Browsers

- Aktivieren von Deep Inspection im Firebox Regelwerk

- Ausnahmen definieren –Gruppenbasiert –IP-basiert –Ziel IP-Adressen in

den HTTPS Proxy Exceptions

Untersuchen von Inhalten aus externen HTTPS-Servern

Der HTTPS-Proxy untersucht den gesamten Verkehr auf TCP-Port 443. Wenn Sie

anderen Netzwerk-Verkehr, wie z. B. SSL VPN oder OWA auf dem HTTPS-Port

verwenden, muss die Content-Inspection dieser Anwendungen eventuell

eingeschränkt angewendet werden. Um sicherzustellen, dass diese anderen

Anwendungen korrekt funktionieren, müssen die entsprechenden IP-Adressen bei

Bedarf der Bypass-Liste in der HTTPS Proxy-Action hinzugefügt oder in einer

eigenen Policy-Regel verarbeitet werden.

Wenn Ihre Organisation bereits eine PKI (Public Key Infrastructure) mit einer

vertrauenswürdigen CA einsetzt, dann können Sie ein Zertifikat, das von Ihrer

Organisations-CA signiert ist, in die Firewall importieren.

Falls

Ihre Organisation nicht über eine PKI verfügt, wird das self-signed Zertifikat

der XTM-Firewall auf jedem Client-Gerät verwendet. Falls

Ihre Organisation nicht über eine PKI verfügt, wird das self-signed Zertifikat

der XTM-Firewall auf jedem Client-Gerät verwendet.

Bevor Sie den HTTPS-Proxy im Policy Manager aktivieren, muss also zuerst das

verwendete Zertifikat an alle HTTPS-Clients im Netzwerk verteilt werden. Sie

können die Zertifikate an eine E-Mail mit entsprechenden Anweisungen anhängen,

diese in einen öffentlichen Ordner stellen, oder Sie verwenden eine

Netzwerk-Management-Software, um die Zertifikate automatisch zu verteilen.

Erstellen eines HTTPS-Proxy im WatchGuard Policy Manager

- Öffnen Sie den WatchGuard Poliy-Manager ihrer Firebox Firewall

- Wählen Sie "Edit" > "Add Policy". Das "Add Policies"-Dialogfeld

erscheint.

- Erweitern Sie die "Proxies" Kategorie und wählen Sie den "HTTPS-Proxy"-Eintrag.

- Klicken Sie auf "Add". Die "New Policy Properties"-Dialogbox erscheint.

- Wählen Sie die Registerkarte "Properties".

- Klicken Sie auf View / Edit Proxy-Taste. Die "HTTPS Proxy Action Configuration" öffnet sich

-

In

der "Content Inspection" Kategorie (standardmäßig ausgewählt), aktivieren

Sie "Enable deep inspection of HTTPS content" In

der "Content Inspection" Kategorie (standardmäßig ausgewählt), aktivieren

Sie "Enable deep inspection of HTTPS content"

- Wählen Sie die HTTP-Proxy-Action, die Sie zur Inspektion der HTTPS

Inhalten verwenden möchten, oder erstellen Sie eine neue HTTP-Proxy-Action

für diese HTTPS-Richtlinie.

- Wählen Sie die gewünschten Optionen für die OCSP-Überprüfung des

Zertifikats. (Am besten erst mal leer lassen, wenn man nicht genau weiß um

was es geht)

- In die Bypass-Liste, geben Sie die IP-Adressen von Websites und

Anwendungen ein, für die Sie nicht möchten, dass der Verkehr kontrollieret

wird.

- Klicken Sie zweimal auf "OK"

- Klicken Sie auf "Close"

- Im Policy Manager entfernen Sie das Häkchen "Enable" in allen, mit

dieser neuen Regel kollidierenden, HTTPS-Filtern, so dass diese nicht zum

Tragen kommen

Exportieren des HTTPS-Proxy Zertifikats

Dieser Vorgang exportiert ein HTTPS-Proxy Zertifikat von Ihrer XTM-Firewall

im PEM-Format.

-

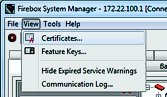

Öffnen

Sie den WatchGuard System Manager und verbinden Sie mit Ihrer XTM-Firewall Öffnen

Sie den WatchGuard System Manager und verbinden Sie mit Ihrer XTM-Firewall

- Öffnen Sie den Firebox System Manager

- Wählen Sie View > Certificates.

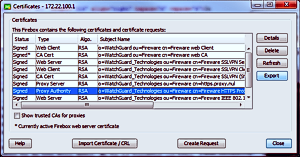

- Wählen Sie das "HTTPS Proxy Authority" CA-Zertifikat aus der Liste und

klicken Sie auf Export.

- Geben einen Namen ein (Standard: selfsignedCA.pem) und wählen Sie

einen

für alle Benutzer zugänglichen Speicherort um das Zertifikat zu speichern. einen

für alle Benutzer zugänglichen Speicherort um das Zertifikat zu speichern.

- Kopieren Sie das gespeicherte Zertifikat bei Bedarf auf die

Client-Rechner

Importieren von Zertifikaten auf Client-Geräte

Um Zertifikate, die Sie auf der XTM-Firewall installiert haben, mit

Client-Geräten zu verwenden, müssen Sie die Zertifikate mit Firebox System Manager exportieren und

dann die Zertifikate auf jedem Client importieren. Dies kann über die

Zertifikatsverwaltung lokal eingerichtet werde, per Gruppenrichtlinie im Active

Directory verteilt werden.

Zertifikat auf Windows Arbeitsstation installieren

Sie müssen als Administrator angemeldet sein, um diese Schritte ausführen zu

können. Sie können das Firebox HTTPS-Proxy-Zertifikat importieren, um es auf dem

eigenen Computer verwenden zu können. Durch das Importieren wird das Zertifikat

im richtigen Zertifikatordner platziert.

- Öffnen Sie die Zertifikatverwaltung, indem Sie auf die Schaltfläche

"Start" klicken, certmgr.msc in das Feld Suche eingeben und dann die

EINGABETASTE drücken. Wenn Sie aufgefordert werden, ein

Administratorkennwort oder eine Bestätigung einzugeben, geben Sie das

Kennwort bzw. die Bestätigung ein.

-

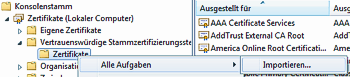

Erweitern

Sie auf den Ordner "Vertrauenswürdige Stammzertifizierungsstellen", und

klicken Sie mit der rechten Maustaste auf "Zertifikate" klicken Sie auf

"Alle Aufgaben"->"Importieren. Erweitern

Sie auf den Ordner "Vertrauenswürdige Stammzertifizierungsstellen", und

klicken Sie mit der rechten Maustaste auf "Zertifikate" klicken Sie auf

"Alle Aufgaben"->"Importieren.

- Klicken Sie auf Weiter, und "Durchsuchen". Wenn Sie im

Zertifikatimport-Assistenten auf "Durchsuchen" klicken, werden standardmäßig

nur X.509-Zertifikate angezeigt. Möchten Sie einen anderen Zertifikattyp

importieren, müssen Sie diesen im Dialogfeld "Öffnen" auswählen. Wählen Sie

hier aus Ihrem öffentlichen Ordner das selfsignedCA.pem Zertifikat.

Verwenden der ADS Gruppenrichtlinie zum Verteilen des Firebox Zertifikats

Zertifikate sind wichtige Anmeldeinformationen. Administratoren möchten

deshalb nicht, dass Benutzer selbst entscheiden können, welche Zertifikate

vertrauenswürdig sind und welche nicht. In den meisten Fällen sollte die

Entscheidung, ob einem bestimmten Zertifikat vertraut wird oder nicht, von

Administratoren oder Personen getroffen werden.

Das Verteilen des Zertifikats an Clients ist mithilfe der ADS

Gruppenrichtlinie möglich.

Sie müssen Domänen-Admin sein um dieses Verfahren ausführen zu können.

Weitere Informationen finden Sie unter Implementieren der rollenbasierten

Verwaltung.

So fügen Sie das Zertifikat dem Speicher vertrauenswürdiger

Stammzertifizierungsstellen Ihrer Domäne hinzu:

- Klicken Sie auf Start, zeigen Sie auf Verwaltung, und klicken Sie dann

auf Gruppenrichtlinienverwaltung.

- Doppelklicken Sie in der Konsolenstruktur der Gesamtstruktur und

Domäne,

die das zu bearbeitende Gruppenrichtlinienobjekt (Group Policy Object, GPO)

Standarddomänenrichtlinie enthält, auf Gruppenrichtlinienobjekte. Domäne,

die das zu bearbeitende Gruppenrichtlinienobjekt (Group Policy Object, GPO)

Standarddomänenrichtlinie enthält, auf Gruppenrichtlinienobjekte.

- Klicken Sie mit der rechten Maustaste auf das Gruppenrichtlinienobjekt

Standarddomänenrichtlinie, und klicken Sie dann auf Bearbeiten.

- Wechseln Sie in der Gruppenrichtlinien-Verwaltungskonsole (Group Policy

Management Console, GPMC) nacheinander zu Computerkonfiguration,

Windows-Einstellungen und Sicherheitseinstellungen, und klicken Sie dann auf

Richtlinien öffentlicher Schlüssel.

- Klicken Sie mit der rechten Maustaste auf den Speicher Vertrauenswürdige

Stammzertifizierungsstellen.

- Klicken Sie auf Importieren, und folgen Sie den Schritten des

Zertifikatimport-Assistenten, um die Zertifikate zu importieren.

- Öffnen Sie unter Richtlinie für öffentliche Schlüssel die Eigenschaften

des Zertifikatdienstclient - Automatische Registrierung, ändern Sie das

Konfigurationsmodell auf "Aktiviert" und klicken Sie auf OK.

- Öffnen Sie unter Richtlinie für öffentliche Schlüssel die Eigenschaften

der Einstellungen für die Überprüfung des Zertifikatpfades, setzen Sie den

Haken bei "Diese Richtlinieneinstellungen definieren" und klicken und

klicken Sie auf OK.

Die Gruppenrichtlinie wird beim nächsten Start der Arbeitsstationen aktiv.

Beachten Sie, dass einige Programme (wie z.B. Mozilla Firefox) ihr eigenes

Zertifikatssystem mitbringen. Sollen solche Programme mit dem WatchGuard HTTPS

Proxy genutzt werden, muss das Zertifikat dort zusätzlich installiert werden.

- Firefox: „Erweitert“ -> „Verschlüsselung“->„Zertifikate

anzeigen“->„Zertifizierungsstellen“ ->„Importieren“ -> "Öffnen" -> „Dieser CA

vertrauen, um Websites zu identifizieren.“

- Opera: „Erweitert“ -> „Sicherheit" ->„Zertifikate verwalten“, ->

„Zertifizierungsstellen“. ->„Importieren“ -> "Öffnen" -> „Installieren“ -> „Sind

Sie sicher, dass Sie diesem Aussteller vertrauen möchten?“ (OK):

Zertifikat auf Android Systemen installieren

So installieren Sie ein das Zertifikat aus dem internen Speicher Ihres

Android Gerätes:

-

Kopieren

Sie das selfsignedCA.pem Zertifikat von Ihrem Computer in das

Stammverzeichnis des internen Speichers Ihres Android-Gerätes, also nicht in

ein Unterverzeichnis. Kopieren

Sie das selfsignedCA.pem Zertifikat von Ihrem Computer in das

Stammverzeichnis des internen Speichers Ihres Android-Gerätes, also nicht in

ein Unterverzeichnis.

- Benennen Sie das Zertifikat von selfsignedCA.PEM nach selfsignedCA.CRT

um.

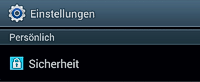

- Tippen Sie auf dem Startbildschirm oder dem Menü-Bildschirm auf das

Symbol "Einstellungen" .

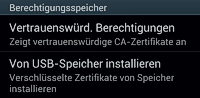

- Wechseln Sie zu Persönlich > Sicherheit > Berechtigungsspeicher > Von

USB-Speicher installieren.

-

Es

werden jetzt ausschließlich noch nicht installierte Zertifikate angezeigt.

Berühren Sie den Dateinamen des zu installierenden selfsignedCA.CRT-Zertifikats. Es

werden jetzt ausschließlich noch nicht installierte Zertifikate angezeigt.

Berühren Sie den Dateinamen des zu installierenden selfsignedCA.CRT-Zertifikats.

- Geben Sie nach Aufforderung das Passwort des Berechtigungsspeichers ein

und berühren Sie OK.

- Geben Sie einen Namen für das Zertifikat ein und berühren Sie OK.

-

Falls

Sie noch kein Muster, keine PIN oder kein Passwort für Ihr Gerät festgelegt

haben, werden Sie jetzt dazu aufgefordert. Möglicherweise hat Ihr

Systemadministrator vorab festgelegt, welche Art von Sperre zu verwenden

ist. Falls

Sie noch kein Muster, keine PIN oder kein Passwort für Ihr Gerät festgelegt

haben, werden Sie jetzt dazu aufgefordert. Möglicherweise hat Ihr

Systemadministrator vorab festgelegt, welche Art von Sperre zu verwenden

ist.

Problembehandlung Probleme mit HTTPS Content Inspection

Die Firebox oder XTM-Firewall erzeugt Log-Meldungen, wenn es ein Problem mit

einem Zertifikat für HTTPS Content Inspection erkannt wird. Wir empfehlen die

HTTPS-spezifischen Log-Nachrichten im Traffic Monitor zu lesen, um weitere

Informationen zu erhalten. GepaNet GmbH bietet WatchGuard Gold Partner

Support

Wir bieten neben der Beratung und dem Verkauf von WatchGuard Firebox

Firewalls auch einen umfassenden WatchGuard Dienstleistungsservice in

Deutschland, Österreich und der Schweiz an. Ob WatchGuard Vorkonfiguration,

WatchGuard Installation und Einrichtung,

Vor-Ort-Service, oder spontane Remote-Hilfe, wir sind Ihr zertifizierter

WatchGuard Support mit schneller Reaktion. Wir bieten neben der Beratung und dem Verkauf von WatchGuard Firebox

Firewalls auch einen umfassenden WatchGuard Dienstleistungsservice in

Deutschland, Österreich und der Schweiz an. Ob WatchGuard Vorkonfiguration,

WatchGuard Installation und Einrichtung,

Vor-Ort-Service, oder spontane Remote-Hilfe, wir sind Ihr zertifizierter

WatchGuard Support mit schneller Reaktion.

Mit unserem umfangreichen Schulungs-Angebot zum Thema „IT-Sicherheit“ bereiten

wir IT-Profis auf mögliche Gefahren und Angriffe im Web vor und bieten

zahlreiche bewährte Lösungsmodelle an. Die Kurse fangen mit der

Grundkonfiguration der WatchGuard Firewalls und der Fireware an und führen

bis ins Detail mit erweiterten Funktionen wie Multi-WAN, VLAN, FireCluster,

AD-Authentifizierung, Managementserver und VPN. Die Kurse bestehen aus

Theorie-Teilen gemischt mit „Hands-On“ Elementen die das vermittelte Wissen

in der Pracis vertiefen. Alle WatchGuard Schulungen und Workshops, führten wir auch ganz

individuell, mit von Ihnen vorgegebenen Zielen, in Ihren eigenen Räumen durch.

Wir stellen dazu nach Absprache auch WatchGuard Firebox Produkte für

Hands-On-Training und die erforderliche Präsentationstechnik zur Verfügung. Im

Rahmen der Workshops kann individuell auf Ihre bestehende oder geplante

Netzwerk-Infrastruktur eingegangen werden. Viele Kunden haben bereits eine ein-

bis dreitägige Individual-Schulung gebucht, bei der dann die neu gekaufte

WatchGuard Firebox Infrastruktur für den Produktivbetrieb vorbereitet und in Betrieb

genommen wurde. (Natürlich auch für WatchGuard Geräte, die nicht bei uns gekauft

wurden.)

|

WatchGuard Firewall |

|

Beschreibung |

WatchGuard Firebox T20 -W

WatchGuard Firebox T40 -W |

|

WatchGuard Firebox T20 5 Benutzer 154 Mbps UTM

WatchGuard Firebox T40 20 Benutzer

300 Mbps UTMDie -W Modelle unterstützen Wireless 802.11

a/b/g/n |

|

WatchGuard Firebox T80 |

|

WatchGuard Firebox T80 50 Benutzer 631 Gbps UTM

optionaler SFP+ Moduleinschub für 10GbE |

WatchGuard Firebox M270

WatchGuard Firebox M370

WatchGuard Firebox M470

WatchGuard Firebox M570

WatchGuard Firebox M670 |

|

WatchGuard Firebox M270 70 Benutzer 1,6 Gbps

UTM

WatchGuard Firebox M370 200 Benutzer 2,6 Gbps UTM

WatchGuard Firebox M470 400 Benutzer 3,1 Gbps UTM

WatchGuard Firebox M570 750 Benutzer 4,4 Gbps UTM

WatchGuard Firebox M670 1000 Benutzer 5,4 Gbps UTM |

WatchGuard Firebox M290

WatchGuard Firebox M390

WatchGuard Firebox M590

WatchGuard Firebox M690

|

|

WatchGuard Firebox M290 75 Benutzer

1,1 Gbps

UTM

WatchGuard Firebox M390 250 Benutzer 2,4 Gbps UTM

WatchGuard Firebox M590 500 Benutzer 3,3 Gbps UTM

WatchGuard Firebox M690 850 Benutzer 4,6 Gbps UTM |

WatchGuard Firebox M4800

WatchGuard Firebox M5800 |

|

WatchGuard Firebox M4800 2500 Benutzer

50Gbps FW

WatchGuard Firebox M5600 10000 Benutzer

60 Gbps FW |

WatchGuard FireboxV

WatchGuard Firebox Cloud |

|

WatchGuard FireboxV virtuelle Firewall für VMware,

MS Hyper-V oder KVM Hypervisor.

WatchGuard Firebox Cloud für Ihre AWS und Azure Cloud. |

|

WatchGuard WiFi 5 APs

WatchGuard AP1255

WatchGuard AP225W

WatchGuard AP325

WatchGuard AP420

|

|

Unter WSM zentral administrierbare WatchGuard WLAN Access Points mit hoher

Firewall-Sicherheit.

WatchGuard AP125, AP225W, AP325, AP420: die sichersten 802.11ac Wave2 AccessPoints. |

WatchGuard WiFi 6 APs

WatchGuard AP130

WatchGuard AP330

WatchGuard AP430CR

|

|

Unter WatchGuard Cloud zentral administrierbare WatchGuard WLAN Access Points mit hoher

Firewall-Sicherheit.

WatchGuard AP130, AP330, AP430CR: die schnellsten und sichersten WiFi 6 AccessPoints. |

WatchGuard Promo

Trade-Up Programm

Trade-In Programm |

|

Sie möchten ein größeres Modell? Oder einen anderen Hersteller

wie Fortinet, Sophos, Sonicwall,... ablösen und

mit WatchGuard Trade-In zur supergünstigen Firewall? |

|

GepaNet WatchGuard Dienstleistungen |

WatchGuard

Schulung

WatchGuard Training |

|

Training, Schulung, Einrichtungs-Workshops,

Zertifizierungs-Kurse mit zugelassenen WatchGuard Trainern. WatchGuard

Certified Training Partner (WCTP) |

|

WatchGuard Support |

|

Sicherheitsberatung, Inbetriebnahme, Regeländerungen

und

Problembehebung durch ausgebildete, technische WatchGuard-Supporter |

Managed Security Service

MSSP |

|

Zentrale

Verwaltung durch GepaNet MSSP. Administration, Regeländerungen, Pflege der VPN Struktur, Installation von Security Hotfixes, Update Service, Logging,

Log-Auswertung,

Reporterstellung, Backup, Restore, Hardwareservice, usw. |

|

WatchGuard Subscription Services |

|

WatchGuard FireCluster |

|

Hochverfügbarkeit durch zweite

Cluster-Firewall mit HA-Promo. |

|

WatchGuard Lizenzen |

|

WatchGuard Subscription Services;

Standard Support, Basic Security Suite, Total Security Suite und

Software-Updates. |

|

WatchGuard APT Blocker |

|

WatchGuard APT: Abwehr von Advanced Persistent Threats und

unbekannter Malware. |

|

WatchGuard Mobile Security |

|

Mobile Security: Schutz für Android und iOS. |

|

WatchGuard Dimension |

|

WatchGuard Dimension: Visualisierung und optionale Verwaltung über

Dimension Command. |

|

WatchGuard TDR |

|

TDR: Bedrohungsanalyse und Abwehrkorrelation

zwischen Firewall und Endpoints. |

|

WatchGuard DNSwatch |

|

DNSWatch verringert

Infektionen durch Schadsoftware, indem bösartige DNS-Anforderungen

blockiert werden. |

|

WatchGuard AccessPortal |

|

Zentraler Zugangspunkt für gehostete

Anwendungen und sicherer, clientloser Zugriff auf interne Ressourcen. |

|

WatchGuard IntelligentAV |

|

Signaturlose Anti-Malware mit künstlicher

Intelligenz zur automatischen Erkennung von Zero-Day-Schadsoftware. |

|

WatchGuard AuthPoint |

|

Multifaktor Authentifizierung: Push, OTP

oder QR-Code. |

WatchGuard System

Manager (WSM) |

|

Zentrale

Firewall-Verwaltung. Die Konfiguration und VPN Struktur wird

zentral, einfach verwaltet und verteilt. |

|

Panda Security |

|

100% Malware Erkennung und Beseitigung. |

|

WatchGuard Endpoint Security |

|

WatchGuard Endpoint Security: Schützt Sie

vor jedem endpoint Angriff von bekannter und unbekannter Malware. |

GepaNet GmbH >>

Services >>

Tipps und Tricks >>

WatchGuard https

Proxy

|